Erstellen eigener "AirTags" ist möglich

„Wo ist?“-Netzwerk geknackt: Forscher hebeln Apples Sachenfinder aus

Während die Apple-Community noch auf den Verkaufsstart der AirTags genannten Sachen-Finder aus Cupertino wartet, ist der Fachbereich Informatik der Technischen Universität Darmstadt bereits einen Schritt weiter.

Im Rahmen eines Forschungsprojektes hat dieser heute ein Framework zum Tracking eigener Bluetooth-fähiger Geräte veröffentlicht, das im Hintergrund auf Apples riesiges „Wo ist?“-Netzwerk zugreift.

Die Sicherheitsforscher Alexander Heinrich und Milan Stute des so genannten Secure Mobile Networking Lab haben dafür das „Find My“-Protokoll, das Apple schon jetzt in Macs und iPhones einsetzt, per Reverse Engineering durchleuchtet und es geschafft, dieses für eigenen Hard- und Softwareintegrationen zweckzuentfremden.

Erstellen eigener „AirTags“ ist möglich

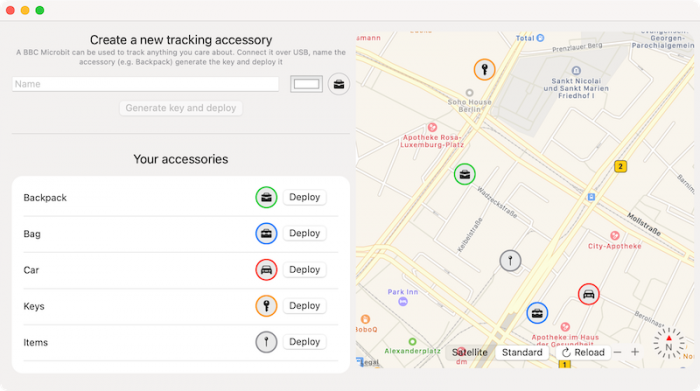

Konkret gestattet die Vorarbeit der Informatiker jedem Anwender das Erstellen eigener „AirTags“. Um dies so einfach wie möglich zu machen, haben die Programmierer der Uni Darmstadt nicht nur ihr Framework veröffentlicht, sondern bieten mit OpenHaystack auch eine Mac-Applikation an, die die Konfiguration der eigenen Sachen-Finder ermöglicht.

Als Basis kann hier das Bluetooth-fähige BBC micro:bit dienen, ein preiswerter Einplatinencomputer, der für um die 20 Euro zu haben ist.

Was kann die App?

- Eigene Tags erstellen, basierend auf Apples riesigem Find My-Netzwerk

- Herunterladen der letzten Standorte und anzeigen auf einer Karte

- Icons und Farben für jeden Tag, um sie auf der Karte besser unterscheiden zu können

- Installation des „AirTag“-Firmware-Images auf Bluetooth-Dongles wie z.B. einem BBC micro:bit

Wie funktioniert Offline Finding?

- Die Tags senden spezielle Bluetooth-Beacons aus

- iPhones in der Nähe empfangen die Beacons und gehen davon aus, dass das sendende Gerät verloren gegangen ist

- Diese verschlüsseln Ende-zu-Ende die eigenen aktuellen GPS-Koordinaten und laden sie zu Apple hoch

- Die OpenHaystack-App lädt die verschlüsselten Meldungen der eigenen Geräte herunter und entschlüsselt sie lokal auf dem Mac.

Über „erhebliche Datenschutzprobleme“ gestolpert

Sowohl die Mac-Applikation als auch ihr Quellcode sind jetzt über das Code-Portal GitHub erhältlich. Auf dem eigenen System ausgeführt platziert die Mac-App ein Plugin in Apples Mail-Anwendung, um auf das „Wo ist?“-Netzwerk zugreifen zu können.

Das Team der TU Darmstadt, die bereits andere Apple-Dienste, wie etwa das drahtlose AirDrop-Protokoll unter die Lupe genommen haben, haben sich bereits seit den ersten Ankündigungen von iOS 13 im Jahr 2019 mit Apples „Wo ist?“-Netzwerk auseinandergesetzt und sind im Rahmen ihrer Projektarbeit über „erhebliche Datenschutzprobleme“ gestolpert, die bereits an Apple gemeldet wurden.

Allerdings hat Apple bis jetzt noch kein Security Bounty dafür ausgezahlt. Die Entwickler berichten:

Bis macOS 10.15.6 war jede App ohne Sandbox (wie Firefox, Google Chrome, Zoom) in der Lage, Apples Standort-API zu umgehen, die die Zustimmung des Benutzers erfordert, bevor eine App auf den Standort des Geräts zugreifen kann.

Dies war durch den Zugriff auf die privaten Schlüssel möglich, die für alle Apple-Geräte verwendet werden, die mit einem iCloud-Konto auf dem System verbunden sind. Eine bösartige Anwendung konnte diese Schlüssel verwenden, um die vom Find My Network übermittelten Standortdaten herunterzuladen und zu entschlüsseln.

Unsere kürzlich veröffentlichte Arbeit zeigt, dass diese Schlüssel einen Standortverlauf für eine Woche liefern und eine dauerhafte Verfolgung des Opfers für bis zu 9 Wochen ermöglichen, selbst wenn die App in der Zwischenzeit gelöscht wurde (weil macOS die Entschlüsselungsschlüssel vorberechnet).

Unsere Auswertung hat auch gezeigt, dass es für einen Angreifer ein Leichtes ist, die meistbesuchten Orte eines Opfers (wie der Arbeitsplatz oder das Zuhause) zu erkennen und zu identifizieren, zu welcher Tageszeit die Person dort war. Apple hat die Sicherheitslücke bestätigt und das Problem mit macOS 10.15.7 (CVE-2020-9986) behoben. Das Problem war auch in den ersten Betaversionen von macOS 11 vorhanden.

Apple selbst hatte das „Find My network“ im Sommer als Dienst für Drittanbieter vorgestellt, der das Auffinden von Produkten anderer Anbieter über Apples 1,5 Milliarden aktiv genutzte iOS-Geräte realisieren soll.

Gute Bewerbung an Apple, Tim meldet sich ganz bestimmt;)

macOS 10.15.6?

Das können Fake Airpods schon lange.

Das kann ich kaum glauben.

Aber ich lasse mich gerne davon überzeugen, dass ich irre…

Welche Geräte und mit welcher Software?

Sehr cool, wenn Apple weiter jeden public key zulässt, werden wohl viele Tags aus China für kleines Geld kommen.

Der private Key muss nur lokal und außerhalb der App des China Anbieters gebildet werden.

Für ein Hundehalsband eine tolle Technik – heute blinken die ja schon im Dunkeln.

Na so viel zum Thema: Apple kann Sicherheit.

oh nein, Apple hat ein Software Problem für ein Produkt was es noch nicht gibt. :)

Die Schnittstelle ist offen für Drittanbieter. Lies mal den Text.

Das Problem ist doch inzwischen behoben. Oder gibt es noch ein anderes?

Ich rekapituliere:

Der private Schlüssel konnte auf dem persönlichen Mac von einer dort betriebenen App abgegriffen werden. Mit diesem konnten dannn die Standort-Daten bis zu 9 Wochen zurück ermittelt werden.

Übersetzt bedeutet dieses nach meinem Verständnis:

Wenn man Zugriff auf das Endgerät des Anwenders hat, kann man die Standort-Daten von Geräten des Anwenders abfragen.

Der Bug im Zugriffsschutz auf das Schlüsselmaterial wurde durch Apple behoben, es war also eine Schwachstelle und kein Designfehler.

Aktuell gibt es keinen Hinweis darauf, dass das grundsätzliche Konzept zum Schutz der personenbezogenen Standortdaten nicht funktioniert.

Klingt für mich erst einmal danach, dass „Wo ist?“ weiterhin eine Zukunft hat. Oder habe ich etwas übersehen?

Nö, genau so ist es.

Ja so habe ich es auch verstanden…war aber fand ich erst ersichtlich als man die zitierte Meldung der TU gelesen hat…

Wäre cool wenn es eine Windows Version davon geben würde / ich mein Windows Notebook damit orten könnte

Zwar nicht von Apple aber eine Windows Version gibt es: https://support.microsoft.com/de-de/account-billing/verlorenes-windows-gerät-finden-und-sperren-890bf25e-b8ba-d3fe-8253-e98a12f26316

wer will denn freiwillig sein Windows Notebook orten ?

Sei froh das es weg ist. ;)

Ein Dell XPS 13 finde ich lieber wo als ein MacBook 12″ oder ein MacBookAir 13″.

:D YMMD HAHA

*Daumen hoch

Bin ja mal gespannt wann Apple Ihre Wo ist am Mac besser macht. Denn sowie dort mehrere Benutzer verwendet werden, muss sich entschieden werden welcher dieser Benutzer es nutzen kann.

Ist die Möglichkeit andere nicht Apple Geräte zu registrieren etwas, dass Apple mittels Update so einfach abschalten kann, ohne auch Apple Geräte auszuschließen?

Wäre schön mal einen esp32 als AirTag Nutzen zu können.