Sandbox konvertiert zu Grafiken

Dangerzone: Mac-App „desinfiziert“ gefährliche PDF-Dateien

Wie lassen sich (möglicherweise) gefährliche PDF-Dokumente auf dem eigenen Rechner öffnen, ohne dabei Gefahr zu laufen gleich die ganze Kiste zu zerschießen?

Die Herangehensweise, für die sich die Software-Entwickler von First Look Media entschieden haben scheint mit Kanonen auf Spatzen zu schießen, macht dafür aber einen relativ sicheren Eindruck und trägt den Namen Dangerzone.

Sandbox konvertiert PDF-Dokumente

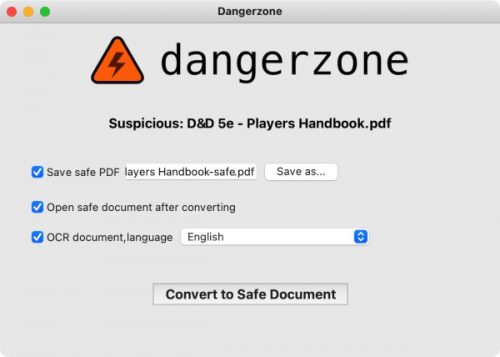

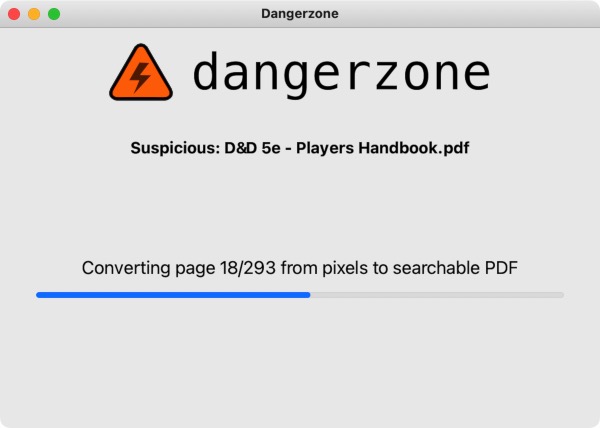

Dangerzone, eine quelloffene, rudimentäre Mac-App, ist eine in sich geschlossene Software-Sandbox, die PDF-Dokumente öffnet, Bildschirmfotos von diesen anfertigt und die Grafiken anschließend wieder zu einem gänzlich ungefährlichen PDF-Dokument ohne Makros, ohne Exploits und ohne Viren zusammensetzt. Über das so desinfizierte Dokument lässt sich auf Wunsch auch noch eine Texterkennung scheuchen, die die Inhalte wieder auswähl- und kopierbar macht.

Die Idee: Haben die Dangerzone zum Fraß vorgeworfenen PDF-Dokumente wirklich Malware, Viren oder aggressive Skripte mitgebracht, können diese aus der Sandbox nicht ausbrechen und bleiben für euren Rechner entsprechend harmlos. Dennoch können die Inhalte des fraglichen Dokumentes gesichtet und bearbeitet werden.

App setzt Docker Desktop voraus

Die Mac-Anwendung Dangerzone bietet sich als kostenfreie Applikation zum Download an, die auf die Containervirtualisierung Docker setzt, um die Sandbox zur Bearbeitung der PDF-Dokumente aufzubauen. Entsprechend wird vor dem Einsatz von Dangerzone die Installation von Docker Desktop vorausgesetzt.

Die von Dangerzone mitgebrachte Sandbox bläht das Hilfsprogramm auf eine Dateigröße von fast 800 Megabyte auf, Docker Desktop wiegt zusätzlich mindestens 600 Megabyte. Dies sollte für Anwender die nach einer Möglichkeit suchen, den eigenen Rechner vor böswillig manipulierten PDF-Dokumenten zu schützen, jedoch noch akzeptabel sein.

Die neue Version 0.3 ist für den Einsatz auf Macs mit Apple-Prozessoren optimiert.

Klingt nach einer sehr merkwürdigen Methode. Wäre es nicht ausreichend, wenn die App ggf. vorhandenes JavaScript entfernt oder das PDF ohne JavaScript öffnet und anschließend „druckt“?

Merkwürdig finde ich die Methode nicht, aber letztlich macht man mit Docker eine neue Baustelle in Sachen Sicherheit auf.

Richtig, das Problem wird nur verschoben. Wenn diese App Sicherheitslücken hat, dann lassen Sie sich natürlich auch ausnutzen. Hängt einfach davon ab wie viel Verbreitung diese App findet, ob es lohnt so etwas zu berücksichtigen.

Ich denke eine Verbesserung ist es auf jeden Fall. Wenn ein Dokument wirklich Malware enthält, dann hätte man sie ohne das Tool safe, aber mit Tool nur wenn es die Malware schafft aus der Sandbox auszubrechen.

Dafür müsste das Tool dann z.B. eine Sicherheitslücke haben.

öffnen mit vorschau statt adobe pdf reader?

Was für eine Verbesserung hätte man denn bei einem Dokument, das Malware enthält, wenn man es mit Vorschau anstatt Adobe öffnet?

Würde es nicht reichen einen Viewer zu nutzen der lediglich inaktiven Inhalt interpretiert/darstellt?

Jeder Viewer hat prinzipiell das Problem, dass eine gezielt aufgebaute Anweisung ihn aus dem Tritt bringen kann. Eine solche Anweisung muss sich nicht im Skript verbergen, sondern könnte auch im normalen Text sein, zum Beispiel in präparierten Unicode-Symbolkombinationen, die ja auch schon iMessage zu Fall gebracht haben.

Einen exotischen Viewer ohne viel Extras zu verwenden könnte aber trotzdem schon viel bringen, weil ein Angreifender sich kaum die Mühe machen wird, eine Lücke in z. B. SumatraPDF auszunutzen.

Geht wahrscheinlich mehr um die langfristige Speicherung und die Gefahr, dass irgendwann das infizierte PDF doch mal mit aktivierten Scripts geöffnet wird.

Bei gelegentlichen Dingen würde auch ein onlinedienst wie smallpdf reichen.

Der wandelt es in ein vertrauenswürdiges Format um.

Dann weiß man auch, dass nichts auf dem lokalen Rechner ausbricht. Sandbox Outsourcing ;-)

Aber denke der anwendungfall ist berechtigt. Auch wenn man JavaScript deaktivieren kann, Adobe hat ja schon immer wieder mal paar sicherheitslücken in petto.

Ich würde aber nicht wollen, dass Dokumente mit privaten/vertraulichen Inhalten auf irgendwelchen Servern bearbeitet werden, wo ich im Endeffekt nicht weiß was dann nach der Bearbeitung damit passiert.

so würden sie eben von einem programm auf deinem rechner geöffnet, das möglicherweise nachhause funkt …

Die Sandbox hat keinen Netzwerkzugriff und das Programm ist Open Source, also eher nicht. Man würde es auch relativ schnell herausfinden mit Tools wie Little Snitch, Lulu, etc.

Schön war die Zeit als komplette Spiele noch auf einen 880 kb Diskette passten :-)

Oder das ganze OS :)

Via Ghostscript das PDF zu einem JPEG konvertieren und danach wieder in ein PDF konvertieren.

Kein Wunderwerk in der Shell und schnell geschrieben

So etwas wird auch für IOS benötigt. Bitte nachliefern!

Geht doch. Du musst nur noch Docker aufs iOS bringen ;)