Version 2023.10.0 verfügbar

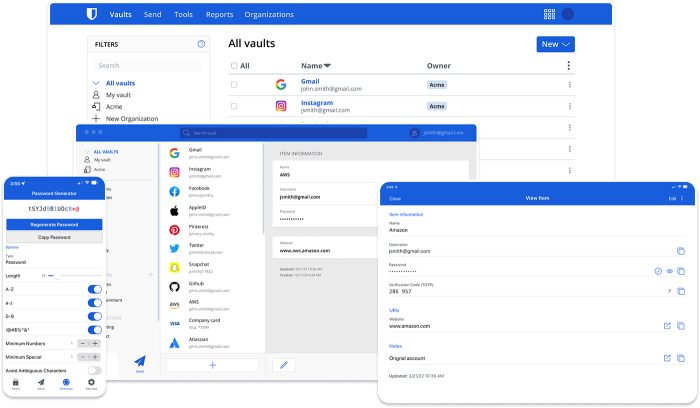

Passwort-Manager Bitwarden unterstützt jetzt auch Passkeys

Mit Bitwarden unterstützt ein weiterer Passwort-Manager die Verwendung von Passkeys. Die Neuerung hält mit der jetzt Verfügbaren Version 2023.10.0 der Anwendung Einzug.

Die als Passwort-Alternative genutzten Passkeys können in den Passwort-Tresoren von Bitwarden gespeichert und dann anstelle von klassischen Anmeldedaten mithilfe der Browser-Erweiterung des Passwort-Managers verwendet werden. Weiterführende Informationen zum Speichern und Verwenden von Passkeys haben die Bitwarden-Entwickler auf ihrer Webseite zusammengetragen.

Passkeys gewinnen zunehmend an Popularität und dementsprechend auch softwareseitige Unterstützung. Die Neuerung präsentiert sich als mit verbesserter Sicherheit ausgestattete Alternative zur klassischen Authentifizierung mithilfe von Benutzername und Passwort. Beim Passkey wird beispielsweise das iPhone zum Hardwareschlüssel für Benutzerkonten und die Anmeldung setzt voraus, dass der Nutzer Zugriff auf das Gerät hat und sich darüber authentifizieren kann, beispielsweise per Fingerabdruck oder Gesichtserkennung.

Bitwarden setzt auf Open Source

Bitwarden präsentiert sich als Alternative zu Anwendungen wie 1Password oder dem von uns favorisierten Enpass. Privat kann man den Passwortmanager grundsätzlich kostenlos verwenden, verzichtet hier aber auf Komfortfunktionen wie den in den kostenpflichtigen Versionen der App integrierten „Bitwarden Authenticator“ zum Generieren von Einmalpasswörtern. Für die Premiumversion der App werden Einzelnutzern jährlich 10 Dollar berechnet.

Bitwarden steht für Desktop- und Mobilgeräte zur Verfügung und hält die Passwort-Tresore auf den unterschiedlichen Geräten eines Nutzers per Cloud-Synchronisierung aktuell. Bedenken bezüglich der Datensicherheit wollen die Entwickler mit dem Hinweis zerstreuen, dass die Passwort-Tresore der Nutzer stets Ende-zu-Ende-verschlüsselt sind und die Offenlegung des Quellcodes der Anwendung für zusätzliche Sicherheit sorgen soll. Weitere Infos zu diesen Themen finden sich hier:

Bitwarden. Bester Passwortmanager, den ich je genutzt habe!

Dito, nach den Erfahrungen mit 1Password und Enpass, die dann auf Abo-Modelle umgestellt haben, mein Favorit.

Enpass gibt es nach wie vor auch ohne Abo, nur so am Rande…

Genau, nutze ich auch seit dem Wechsel von 1Password.

Aber leider werden hier alle Passwörter in der Cloud gespeichert, bei Enpass kann ich die Passwortdatei auf meinem NAS lagern

Github: Vaultwarden

Ist doch Bitwarden in Rust reimplementiert….

Aber leider keine lokale Datenspeicherung sondern nur in der Cloud! Mit Enpass kann ich meine PW-Vault auch nur auf meinen NAS syncen

Mich würde es etwas wundern, dass Bitwarden nicht über einem WebDAV-Server, FTP-Speicher oder sonst etwas synchronisiert werden kann. Bei Keepass ist das möglich (und auch nur lokal, wenn man zu viel Paranoia hat).

Vorteil ist bei Keepass, es ist komplett Opensource, also es gibt keine Firma, die irgendwann plötzlich sagen könnte, dass sie auf Abo umstellen. Und selbst wenn Keepass wie Audacity von jemandem übernommen wird (falls möglich), wird es ein Fork geben und sich Keepass2, OpenKeepass, LibreKeepass oder anders nennen.

Man kann lokal vaultwarden installieren und dann eben auch lokal syncen

Absolut. MYKI war auch spitze… leider aufgekauft.

Kleiner Hinweis: der Authenticator funktioniert auch bei selbstgehosteten vaultwardens ohne 10€ Abo :)

Genialer Dienst und meine Empfehlung wenn’s um passwortmanager geht. Lange gesucht und die wohl sicherste Lösung aufm Markt

Kennt jmd. ne vernünftige Anleitung, wie man Vaultwarden auf nem Raspberry + Docker aufsetzt? (Also nicht für IT-Spezialisten) Bin das Projekt auch mal angegangen, jedoch nicht erfolgreich umgesetzt.

Mit docker nicht, allerdings läuft das als Anwendung bei mir mit in Home Assistant drin, da ist die Einrichtung wirklich für Doofe gemacht :D

@“Juergen“: Wozu? Wenn Bitwardens Tresor sicher ist, einfach mit einem der vielen kostenlosen Webspeichern synchronisieren (müssen nur zuverlässig genug sein … ist mit Sicherheit zuverlässiger als der eigene Server, um den man sich nicht 24/7 kümmern kann).

Und falls Bitwarden zum Synchronisieren für 0€ einen eigenen errichteten Server mit Serversoftware von Bitwarden verlangt, ist Keepass auf jeden Fall besser.

Wenn man an den vorhandenen guten Beschreibungen schon scheitert, sollte man nicht ausgerechnet eine Passwort-Server betreiben wollen bei dem es um Sicherheit geht …

Danke! Ich nutze aktuell Homebridge. Dann werde ich mich wohl mal als Weihnachtsprojekt mit Homeassistant beschäftigen.

Ich finde von außen kann man nicht beurteilen was am sichersten ist

Bitwarden ist sicher ein recht guter Passwort-Manager. Im Gegensatz zu 1Password fehlen mir aber gewisse Komfort-Funktionen, wie App-Erweiterung im Safari, Passkey in der App, den Zugriff auf Passwörter in der Apple Watch-App usw.

Deshalb Keepass mit z.B. Strongbox. In Safari braucht man keine Erweiterung dafür, sondern Apple hatte ein sogenanntes Wormhole für Passwortmanager eingerichtet, was z.B. Strongbox nutzen kann ohne eine Erweiterung in Safari zu benötigen.

Lediglich Passkey fehlt noch, aber wird mit Sicherheit noch kommen (bestimmt zu der Zeit, wenn Passkey wirklich viele Services anbieten).

Bitwarden hat Erweiterungen für praktisch alle Browser, natürlich auch Safari. Und Passkey ist doch gerade das Thema dieses Artikels?… Überhaupt gelesen?

@“DasTausW“: In macOS braucht Safari keine Erweiterung, wenn dieses Wormhole genutzt wird.

Für was braucht man Zugriff auf Passwörter an der Watch. Außerdem hebelst du ja Face ID Touch ID aus. Klar, kannst nochmal nen Code eingeben. Will hoffen dabei beobachtet dich keiner

Ah und Safari Erweiterung ist vorhanden. War ne zeitlang nicht verfügbar als Apple seine Erweiterungen umgestellt hat

KeePassXC hat aktuell Passkey Unterstützung in den Test Builds eingebaut: https://snapshot.keepassxc.org/latest/

Kommt dann in version 2.8.0.

Nun fehlt nur noch, dass Apple unter macOS erlaubt, Passkeys aus dem Schlüsselbund zu exporieren und importieren.

Cool!

Strongbox wird dies also auch bald integrieren und über diese Wormhole können Passkeys zum Browser Safari transferiert werden.

Ich hoffe, Firefox unterstützt endlich die Wormhole, weil ich sonst deswegen auf dem Mac parallel KeepassXC betreiben muss um in Firefox per Native Messaging die Passwörter und zukünftig Passkeys transferieren zu können.

Danke für die Info. Ich nutze genau diese Kombi aus KeepassXC und Strongbox. Strongbox speichert schon Passkeys. Also ich letzte Woche einen Passkey für Amazon erstellt hab, wurde ich gefragt, ob der im Schlüsselbund oder Strongbox abgelegt werden soll.

@“chris“: Danke für die Info. Da ich Passkey noch nie benutzt habe, wusste ich dies bei Strongbox noch nicht. Allerdings muss KeepassXC auch Passkey unterstützen, da ich als Hauptbetriebssystem eine Linux-Distribution nutze und dafür gibt es leider kein Strongbox (und wäre ohne Native Messaging sowieso kaum nützlich, da es für Firefox sicherlich kein Addon gibt und Linux-Distris derzeitig kein solches Wormhole bereitstellen, falls es nicht sowieso proprietär von Apple ist).

Warum soll Bitwarden ein besserer Passwortmanager sein als z.B. Keepass, wenn man den Tresor sowieso selbst hostet?

Bei Bitwarden ist man letztendlich davon abhängig, für welche Plattformen Bitwarden sein Client programmiert. Bei Keepass hingegen gibt es nur von Dritten Clients und ist vollkommen OpenSource (bei Bitwarden theoretisch, aber praktisch wird es glaube ich nicht von Dritten vorangetrieben).

Das Problematische ist das selber Hosten des Tresors. Wenn man dies aber kann (was bei Bitwarden laut Kommentaren oft bevorzugt wird), weshalb dann nicht gleich ein ganz offenes Projekt wie Keepass nutzen? Unter iOS müssen alle Passwortmanager auf die API von Apple zugreifen, weshalb dann alle unter iOS genauso bequem sind. Man muss nur momentan noch wissen, dass man für verschiedene URLs, die das gleiche Passwort haben, in den Einträgen als „KP2A_URL_0“, „KP2A_URL_1“, „KP2A_URL_2“, … bezeichnet werden müssen, mehr nicht (und wird bei KeepassXC und anderen automatisch eingetragen, wenn man dort die Option wählt zusätzliche URLs einzutragen … nur manche, die diese Option noch nicht haben, unterstützen auf diesem Umweg auch mehrere URLs pro Passwort).

Dafür kann man unterschiedliche Verschlüsselungen wählen und viel freier einrichten. Das hat uwar den Nachteil, dass Uninformierte dies evtl. zu unsicher konfigurieren bei der Ersteinrichtung, aber der Auwand zum Informieren ist nicht groß und es ist potenziell sicherer vor möglichen zukünftigen Quantencomputern.

Deshalb sollte man Keepass liebe bevorzugen statt Bitwarden, auch wenn es derzeitig in der Weiterentwicklung langsamer als Bitwarden ist, aber dafür sicherlich sicherer. Umso mehr Keepass benutzen, desto schneller ist dann die Weiterentwicklung.

.

Etwas OT, aber gleiche Thematik:

Weiß jemand zufällig, wann Keepass dieses Google Passkey einführen wird? Es ist etwas seltsam, weil Passkey nichts anderes als das uralte System ist z.B. bei einem Server per SSH sich mit einem Zertifikat zu authentifizieren. Nur dass dieses sicherere System nun endlich auch für andere Anwendungen genutzt wird (zudem Sicherheit fördert für die Nutzer und für die Serverbetreiber etwas von der Arbeit entlastet, weil sie die Public Keys nicht unbedingt sicher lagern müssen. Allerdings kann man vom Tesormanager anscheinend nicht die Private Keys exportieren, um sie in andere Tresormanager wie Keepass zu importieren. Es muss laut Vorgabe ein Transfer zwischen Tresormanagern geben, oder? Google befürchtet sonst, dass Keypass fast genauso oder noch unsicherer wird, wenn die privaten Keypass unverschlüsselt gelagert werden, was dem Ruf Googles etwas schaden könnte, obwohl man achon weiß, dass in den privaten unverschlüsselten internen Googlenetzen irgendwelche spionierenden NSA-Geräte sind und Google bei der NSA viel genutzt wird (laut Leaks).

Zusätzlicher Vorteil: Man kann problemlos mehrere Tresore verwalten, also so etwas wie z.B. für ein Familienmitglied, für die Familie allgemein, für den Verein, für die Firma und anderes. Und das alles kostet zusätzlich nur 0€ (und ist leicht problemlos nutzbar … nur das erste Einrichten ist etwas aufwändig, was Bitwarden aber auch ist, wenn man extern synchronisiert).

Aktuell nutze ich ebenfalls eine KeePass Datenbank unter macOS, Windows, iOS und iPadOS. Allerdings spiele ich gerade mit dem Gedanken, eine Bitwarden / Vaultwarden Installation einzurichten. Ich sehe in Bitwarden den Vorteil des Client-Server-Prinzips.

Bei der Verwendung von KeePass muss man u.U. beim (gleichzeitigen) Zugriff auf die Datenbank über verschiedene Geräte hinweg aufpassen. Nicht alle Apps auf den verschiedenen Plattformen beherrschen AFAIK ein Zusammenführen von Änderungen.

Des weiteren finde ich die Möglichkeit, Passwörter zu teilen intelligenter als z.B. verschiedene KeePass Datenbanken für private Daten und von der Familie gemeinsam genutzte Daten zu verwalten, für die ich dann auch noch unterschiedliche Kennwörter verwenden muss.

Und letztendlich kommen bei Bitwarden alle Anwendungen aus einer Hand (wenn man mal Vaultwarden außen vor lässt). Dagegen benutze ich in Bezug auf KeePass aktuell verschiedene Apps, je nach Plattform.

@“hotrs“: Nach meiner Erfahrung (wenn ich KeepassXC verwende, synchronisiere ich die Datenbank/den Tresor immer mit der Nextcloud App unter Win, Linux und macOS) findet die App beim anderen Host/Computer immer ziemlich schnell danach, ob man selbst irgendetwas geändert hat.

Viel getestet, was passiert, wenn man auf zwei Systemen nahezu gleichzeitig etwas (und evtl. sogar gleichen Eintrag) auf unterschiedliche Weise ändert, habe ich noch nicht. Strongbox erkannte schon mehrmals Konflikte, aber das automatische Zusaamenführen hat bisher immer funktioniert (seit ca. 3 oder 4 Jahren). Nextcloud hatte ein paar Male ein Konflikt erkannt, aber da wusste ich bisher immer, welche neuer ist. Insofern muss KeepassXC bei mir nichts zusammenführen können. Mehr habe ich bisher leider nicht verwendet und kann deshalb leider nichts genaueres dazu sagen.

Ob Passwörter zu teilen intelligenter ist als z.B. einen extra Tresor zu verwenden, auf den mehr Leute Zugriff haben, bezweifle ich. Bei Keepass könnte man einführen, dass es mehrere Tresore auf einmal öffnen kann und somit in der UI alles zusammen ist. Das ist dann wie das Teilen, nur mit dem Unterschied, dass bei der Funktion Teilen man evtl. die Übersicht verliert, wer welchen Zugriff auf was hat. Was derzeitig besser beim Teilen ist, dass bei Keepass derzeitig nicht mehrere Tresoren geöffnet und zusammen dargestellt werden können.

Was besser wäre, kann ich momentan nicht auf Anhieb sagen. Ein Vorteil beim Teilen wäre, man kann das Teilen vermutlich schneller granulärer nutzen. Bei mehreren Tresoren werden aber neue Einträge schneller mit den richtigen Personen geteilt statt beim Teilen, wo man extra jedem neuen Eintrag die möglichen Leute oder Gruppen, mit denen der neue Eintrag geteilt werden soll, mitteilen muss.

Deshalb kann ich aus Benutzerperspektive nicht sagen, ob das Einführen von der Funktion Teilen tatsächlich besser wäre, oder nur doppelt gemoppelt wäre.

Das ist doch Äpfel mit Birnen verglichen

Stimmt, Bitwarden ist nur ein Möchtegerntresormanager und nicht ernst zu nehmen. ;)

Ja, Bitwarden ist nur ein Möchtegerntresormanager und nicht ernst zu nehmen. ;)

Wenn man nicht selbst hostet, würde ich grundsätzlich immer einen Tresor nehmen, der in der iCloud liegt und das bieten leider nicht viele an, 1Password7 z.B. schon noch, aber soweit ich weiß die Version 8 nicht was mich auch vom Upgrade abhält

Bei Keepass kann man den Tresor einfach über einen Webspeicher synchronisieren (ich mache dies per WebDAV bei MagentaCloud … ob sicher, keine Ahnung, da aber Ende-zu-Ende-verschlüsselt, ist dies nahezu egal … es muss nur zuverlässig genug sein …).

Für eigene private Daten habe ich im eigenen Netzwerk einen Nextcloud-Server laufen, wo ich aber nicht den Tresor habe, da ich nicht 24/7 darauf achten kann, dass mein lokaler Server immer funktioniert.

zu MagentaCloud: Ich synchronisiere mit der offiziellen Nextcloud-App, nicht mit diesen Telekom-Apps.

Ich rate von iCloud ab. Zum einen haben App-Entwickler immer wieder Probleme iCloud für die Synchronisation zu nutzen (deshalb ist Agile Bits unter anderem mit 1password 7 zu 1password 8 von iCloud auf die eigene Cloud gewechselt).

Aber es gibt noch einen weiteren und entscheidenden Nachteil bei iCloud: Es funktioniert nur mit Geräten von Apple. Unter Windows, unter einer Distribution mit Linux oder Unix und unter anderen Systemen muss man in den vergifteten Apfel bißen, wenn man nur mit iCloud synchronisieren will.

Ansonsten Keepass kann man sicherlich auch mit iCloud Drive verwenden, was ich aber natürlich nie probiert habe.

Bitwarden – ein Passwortmanager den ich mittlerweile allen Leuten in meiner technischen Laienumgebung, die sich vorher vehemenst gegen das „komplizierte Gewurschtel“ wehrten, ans Ohr gequatscht habe.

Heute – sind die alle begeistert von „ihrem“ Passwortmanager.

Nice.

Keepass ist aber freier und potentiell sicherer vor Quantencomputern. Zudem werden keine Preisaufschläge verlangt, wenn man mehrere Tresore nutzt (außer bei BW evtl. auch nicht, wenn selbst gehostet). Allerdings muss man BW selbst hosten und man kann nicht einfach ein Webspeicher zum Synchronisieren verwenden, oder?

werden passkeys dann auch in vaultwarden unterstützt?

Kurze Zeit dachte ich, ob Bitwarden nicht doch besser wäre als Keepass mit Strongbox und KeepassXC, zumal es mit KeepassXC unter der Linux-Distribution Probleme gab bei der Kommunikation zwischen Browser Firefox und Tresormanager KeepassXC (unter Ubuntu wurde der Browser plötzlich als Default zum Snap und Native Messaging mit Snaps ging damals nicht … durch ein Hack konnte ich die Debian-Version DPKG installieren, was auch von dort aktualisiert wurde und dann wie früher per Default Native Messaging nutzen konnte, aber die Gnome-Integration war viel schlechter (der Befehl Ordner vom Download in Gnome anzeigen funktionierte nicht … erst mit Snap-Version wieder …), aber durch ein Script von KeepassXC funktioniert Native Messaging mit Firefox Snap-Version wieder …). Evtl. hätte ich mit Bitwarden auch Probleme gehabt (gibt es selbst nur als Snap). Empfohlen wurde Flatpak u nutzen als das „bäse“ Snap-System von Canonical, aber Flatpak bekam ich nicht zum Laufen. Jetzt hne ich in Ubuntu KeepassXC als Debian PKG (DPKG) aus dem offiziellen Repository von den KeepassXC Mantainern und Firefoy als Canonicals Snap Package laufen (theoretisch kann ich Flatpacks wie unter Fedora installieren, aber seltsamerweise kann jetzt die Flatpak-Version von KeepassXC nicht mit dem Browser kommunizieren. :( ).

tl;dr

Es funktioniert nun einwandfrei und so, dass es Aktualisierungen automatisch bekommt. Deshalb wollte ich es nicht manuell installieren (sonst ist das als Frickeln bekannt, wenn man ständig für Aktualisierungen Komponenten selbst kompilieren muss und viel Zeit dafür verwenden muss anstatt produktiv etwas anderes tun zu können).

Die Probleme in Linux mit KeepassXC und Nrowser hätte ich evtl. auch mit Bitwarden gehabt (obwohl es Bitwarden von Anfang an als Snap gab, aber wie sollte es mit dem Browser funktionieren, wenn das Snap-System am Anfang generell kein Native Messaging erlaubte?

Da Bitwarden zum Nutzen für 0€ verlangt, dass man einen Bitwarden-Server aufsetzt, ist das ein gewichtiges Kriterium, warum Keepass auf jeden Fall besser als Bitwarden ist, obwohl es theoretisch auch OpenSource ist.

KeepassXC verlangt nicht einen eigenen Server zum Synchronisieren aufzusetzen. Es reicht ein einfacher Webspeicher. Und wenn man dennoch zu viel Angst hat, kann man die Tresordatei (oft Datenbank genannt) einfach lokal synchronisieren.

Sorry, poste dies noch einmal, damit es unabhängig ist.

Opensource KeepassXC (nutzt Keepass-Datei … Keepass selbst ist in .NET geschrieben, was in anderen Systemen außerhalb Windows seltsam aussieht) verlangt nicht einen eigenen Server zum Synchronisieren aufzusetzen (giter Grund, weshalb Keepass doch besser ist). Es reicht ein einfacher Webspeicher. Und wenn man dennoch zu viel Angst hat, kann man die Tresordatei (oft Datenbank genannt) einfach lokal synchronisieren.

Falls jemand fragt, warum ich so oft über Keepass schreibe:

1. Ich habe herausgefunden, dass dies eine ideale Lösung ist (zwar nicht ganz einfach, aber erstaunlicherweise fast so einfach wie 1password, wenn die erste Einrichtung relativ fehlerlos erfolgt ist und man die einfache Synchronisierung eingerichtet hat, was bei Bitwarden viel zu kompliziert ist – Bitwarden verlangt einen Server mit Bitwardensoftware einzurichten!).

2. Altruismus

Gibt es eine vernünftige Keepass-Integration in Safari? Soweit mir bekannt doch nur für Firefox und Chrome …

Auf jeden Fall Strongbox, was ich bevorzuge. Aber bestimmt gibt es auch andere.

Strongbox ist Abo und hat mit Keepasss Open Source auch nur noch das Dateiformat gemeinsam

@“Slow Mo“: Dass Stronbox selbst nicht Opensource ist, ist ja egal. Der Tresor, den manche Datenbank nennen (ist nur innere Struktur und ist daher irreführend, da es verschlüsselt ist), ist Keepass (Opensource!), weshalb man mit anderen Werkzeuen wie KeepassXC darauf zugreifen kann. Es ist also vollkommen unsinni sich zu beschweren, dass Strongbox selbst nicht OpenSource ist, denn der Tresor Keepass ist dies!

Es ist nicht nur Abo. Ich habe es als Einmalkauf. Fraglich ist beim hohen Preis, ob sich dies lohnt. Ich nutze es aber mittleweiler so lange, so dass es sich amortisiert hat, und lebt schon vor dem Kauf sehr lange.

Entschuldigt, entweder meine Thinkpadtastatur, oder der Treiber in Linux hat Probleme das G auszugeben, wenn ich es drücke.

Strongbox