Erweiterter Systemschutz ausgehebelt

ARM-Schwachstelle „PACMAN“ betrifft auch Apple-Prozessoren

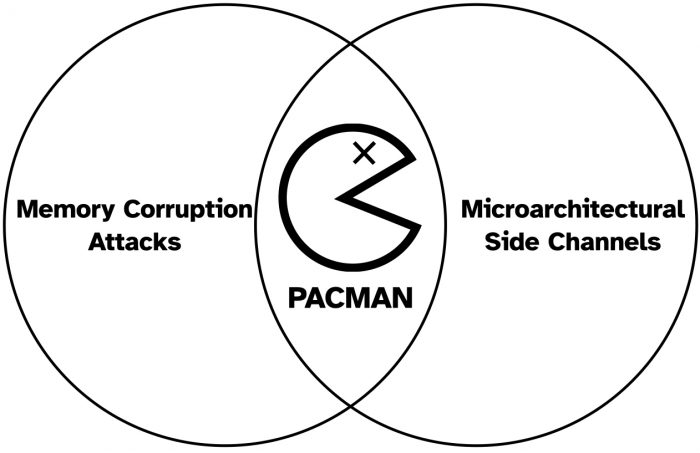

Die neue Woche beginnt mit einer Schwachstelle, von der auch Apple-Prozessoren wie der M1 und vermutlich auch der neu vorgestellte M2-Prozessor betroffen sind. Forscher des Massachusetts Institute of Technology (MIT) haben eine Sicherheitslücke im Zusammenhang mit der sogenannten „Pointer Authentication“ bei ARM-Prozessoren gefunden, die sie abgeleitet von dem Kürzel PAC für „Pointer Authentication“ mit dem Namen PACMAN bedacht haben.

Bei „Pointer Authentication“ handelt es sich um einen Sicherheitsmechanismus in der Prozessorarchitektur ARM, die auch die Basis für Apples eigene Prozessoren stellt. Dementsprechend sind auch von Apple selbst entwickelte Chips wie der M1 grundsätzlich von der Sicherheitslücke betroffen. Unklar ist lediglich, ob die Schwachstelle bereits aktiv ausgenutzt wird.

Grafiken: MIT/CSAIL

„Pointer Authentication“ stellt eine Art letzten Schutzwall dar, mit dessen Hilfe ein unrechtmäßiger Zugriff auf das System verhindert werden soll. Das System ist dazu gedacht, sonstige Software-Fehler und Schwachstellen abzufangen und eine mögliche Gefährdung einzudämmen. In ihren Versuchen haben die Forscher nun allerdings herausgefunden, dass man dieses Sicherheitssystem durch Ausprobieren der möglichen „Zugangscodes“ umgehen kann. Es war demnach möglich, einen im gleichen Netzwerk befindlichen Rechner unter Verwendung der PACMAN-Schwachstelle zu knacken.

Die Arbeit der Sicherheitsforscher zeigt zwar, dass die Schwachstelle existiert und aufgrund ihrer Hardwareseitigen Einbindung bei fertigen Produkten auch nicht durch ein Softwareupdate behoben werden kann. Andererseits scheint jedoch auch kein Grund zur Panik gegeben, denn die Enthüllung macht lediglich deutlich, dass sich Entwickler nicht ausschließlich auf die „Pointer Authentication“ als einzigen Sicherheitsmechanismus verlassen sollen.

Ausführliche Informationen zu der neu entdeckten ARM-Schwachstelle sollen am kommenden Wochenende nachgeliefert werden. Die bislang bekannten Details lassen sich in einem vorab bereitgestellten FAQ-Dokument zur PACMAN-Schwachstelle nachlesen.

Also im FAQ steht, dass die Entdecker mit Apple seit 2021 zusammenarbeiten. Ich kann mir durchaus vorstellen, dass der M2 weniger anfällig für so einen „Angriff“ ist.

Bei Intel bspw. arbeitet ein Team ca. 6 Jahre an einer Prozessorgeneration. Von der Planung über die Vorserienproduktion, das Testen bis zum Release. Ich kann mir nicht vorstellen, dass das bei Apple nennenswert anders läuft. Wenn die Hardware des M2 2021 nicht schon längst final war würde mich das extrem wundern.

So genial ein Hersteller auch ist, am Ende wird er genau deswegen, weil es nur EIN Hersteller ist, zur Schwachstelle selbst.

Hier geht es aber um ein Problem der ARM-Architektur und nicht um eines der Apple-Entwicklung. Prozessoren mit ARM-Architektur sind z. B. in allen Smartphones, auch mit Android. Die sind auch in Microsoft Surface-Geräten. Und übrigens kamen über Jahrzehnte die Prozessoren in fast allen Computern von EINEM Hersteller, nämlich Intel.

Was genau hätten mehrere Hersteller hier besser machen sollen?

Es gibt keine mathematische Beschreibung von Schwachstellen- also müssen die durch Testen gefunden werden. Das wiederum bedeutet dass man den Suchaufwand nur proportional zu den Gesamtkosten gestalten kann.

Da der Fehlerraum nur durch die Komplexität des Prozessors und der daraus resultierenden Fehlerwahrscheinlichkeit begrenzt wird, muss also ein fast unendliche großer Suchraum abgedeckt werden.

Glücklicherweise sind viele Fehler nicht relevant und noch viel mehr Unwahrscheinlich zu entdecken.

Toller Kalenderspruch, der in diesem Fall jedoch nicht nur keine Anwendung findet, sondern schlichtweg vollkommen falsch ist. Die Entwicklung der ARM Plattformen liegt mitnichten ausschließlich bei ARM Limited.

Kann doch gar nicht sein.. Fehler haben doch nur Intel CPUs