HTTPS für jedermann: SSL-Zertifikat von „Let’s Encrypt“ auf Synology

Die amerikanischen Bürgerrechtler der Electronic Frontier Foundation, eine Nichtregierungsorganisation, die sich für Grundrechte im Informationszeitalter einsetzt, hat den öffentlichen Beta-Betrieb ihres kostenloses Zertifikat-Angebotes „Let’s Encrypt“ aufgenommen.

Header-Bild: Shutterstock

„Let’s Encrypt“ soll zukünftig dafür sorgen, dass Webseitenbetreiber, Blogger und privaten Administratoren ihre Online-Auftritte SSL-verschlüsselt anbieten können, ohne für die dazu vorausgesetzten Zertifikate zahlen zu müssen.

Die Stiftung will so die derzeit größte Hürde aus dem Weg räumen, die viele Online-Angbeote bislang noch daran hindert, auf vollverschlüsselte HTTPS-Verbindungen zu setzen. Mit dem Start der Beta-Phase lassen sich die von Let’s Encrypt ausgegebenen Gratis-Zertifikate nun auch auf eigenen Server und so u.a. auf den Netzwerkspeichern von Synology installieren.

Christoph Langner hat die dafür notwendigen Schritte auf seinem Blog linuxundich.de notiert und führt euch durch die Konfiguration und die Einrichtung der Zertifikats-Dateien.

Zwar werden die EFF-Zertifikate noch nicht von alle Browsern akzeptiert (während Chrome mit einer grünen Adressleiste auf die „Let’s Encrypt“-Zertifikate reagiert, meckert Firefox noch über eine „untrusted connection“), dies sollte sich in den kommenden Wochen jedoch nach und nach ändern.

Christoph schreibt:

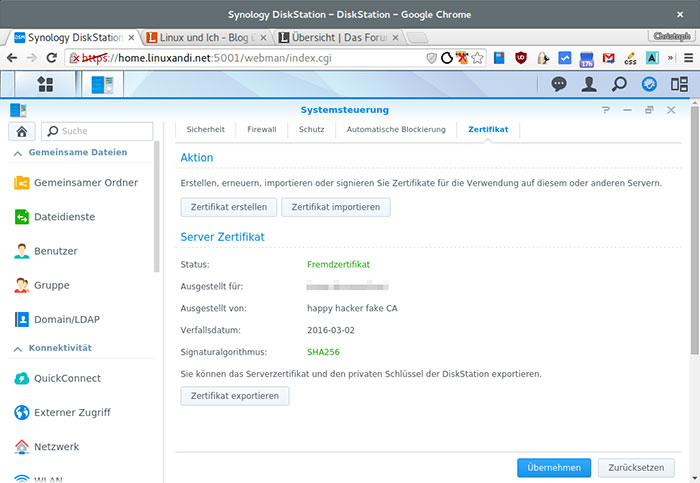

[…] Am Ende meldet die Zertifikats-Verwaltung des Synology-NAS nun ein von der „Let’s Encrypt Authority X1“ signiertes SSL-Zertifikat. Die Gültigkeit beträgt wie gesagt 90 Tage, ihr solltet das Zertifikat vor Ablauf dieser Zeitspanne erneuern, wiederholt dazu einfache alle hier gezeigten Schritte. Aktuell führt daran kein Weg vorbei, hier müssen Synology und Co. aktiv werden und eine Funktion direkt in die Software der NAS-Geräte implementieren, über die sich Let’s-Encrypt-Zertifikate direkt aus dem System heraus erzeugen und Verwalten lassen. Die wird mit Sicherheit kommen — ich hoffe, dass die Hersteller dabei aber auch ältere Geräte nicht außen vor lassen.[…]

Der Königsweg wäre natürlich, dass die Synology-Box selbst über das Tool von Let’s Encrypt ein neues Zertifikat erstellt, sobald es nötig wird…

Damit dürften Betrüger eine höhere Sicherheit den unerfahrenden User vortäuschen.

Wenn du mich fragst würden SSL Zertifikate nur an Unternehmen und für gutes Geld abgegeben.

Und wenn es schon nix kostet, dann wenigstens mit einer brauchbaren Authentifizierung durch die CA.

Kostenlos und einfach verfügbar öffnet nur Kriminellen Tür und Tor, egal wer es anbietet.

Damit wird das Internet nicht sicherer, sondern nur intransparenter.

Ganz von Anfang, Sicherheit und Überwachbarkeit sind zwei paar Schuhe, die zwar korrelieren können, es aber nicht müssen.

Folglich ist intransparent nicht unsicher, sondern nur weniger gut überwachbar. Andersherum ist überwachbar immer sehr transparent, aber nicht zwingend sicher.

Und nun zwei Punkte:

1. Kostenlos und einfach öffnet allen Tür und Tor, auch unbedarften Nutzern, die kein Geld und keine Energie in Verschlüsselung investieren wollen. Das ist großartig und nötig, um den Kriminellen auf der anderen Seite, den Geheimdiensten nicht Tür und Tor zu öffnen.

2. Es gibt immer Kriminelle, das muss akzeptiert werden, denn die Menschheit ist immer egoistisch und in Teilen schlecht.

Und dann gibt es immernoch den Aspekt, das man sich fragt, was denn der “Betrüger”mit einer Verschlüsselung betrügen will?

Vielleicht sollte man noch hinzufügen, dass Intransparenz etwas schlecht gewählt ist, da überwachte Datenströme ja auch verschlüsselt über Metadaten noch viel über sich verraten. Es ist ja immer noch transparent sichtbar, wer wann mit wem kommuniziert hat, nur eben nicht mehr was kommuniziert wurde.

… Naja, mit StartSSL geht das schon was länger. Und deutlich komfortabler, da das Zertifikat über ein Webinterface erstellt wird und eine Gültigkeit von 365 Tagen besitzt. Diese Zertifikate werden auch von der überwiegenden Mehrheit der modernen Browser erkannt. Tutorials, wie man das ganze in Kombination mit einer Diskstation umsetzt gibt es ebenfalls zu Hauf.

Finde es aber gut und dankenswert, dass eine NGO sowas auf die Beine stellt!

Startssl ist relativ dumm zu benutzen, da es nur für die Hauptdomain ist. Zudem wird dort oft aufgefordert zum Zertifizieren den private key dort hochzuladen. Toll, was bringen Verschlüsselungen, wenn mitm-Attacken dann relativ leicht möglich sind?

(Obacht: Es ist zwar besser als nichts, aber vorgegaukelte Sicherheit ist auch nicht gut.)

Mit Verlaub: Ich habe selten so viel Schwachsinn in so wenigen Worten gelesen.

Man KANN sich das Zertifikat komplett von StartCom generieren lassen, wie das genau läuft habe ich nicht ausprobiert.

Erzeugt man das Zertifikat aber auf einem eigenen System, lädt man ausschließlich den CSR bei StartCom hoch. Sie bekommen den privaten Schlüssel niemals zu sehen und fragen auch nirgends danach.

Darüber hinaus ist das (kostenlose) Zertifikat NIE für die Hauptdomain, sondern immer für eine Subdomain. Die TLD wird lediglich als SNI Name am Zertifkat mit eingetragen.

@Frank: Sehr klug kannst du nicht sein, wenn du nicht lesen kannst und wegen einem gebildeten Vorurteil sofort beleidigst. Wenn du lesen könntest, hättest du gelesen, dass beim Registrierungsprozess ständig dazu aufgefordert wird, aber ich habe NIE gesagt, dass man den privaten Schlüssel dort hochladen muss. Dass es inzwischen für Subdomains geht, wusste ich noch nicht. Oder man gibt die Subdomain mit Hauptdomain an und das Zertifikat ist dann nur für die Subdomain gültig. Dass ist nervig, dass keine wild card Zertifikate möglich sind.

.

Ich betone: Ich habe NIE behauptet, dass man den privaten Schlüssel hochladen muss. Ich habe lediglich erwähnt, dass oft dazu aufgefordert wird und daher vermutlich viele dies tatsächlich tun (weil es dann praktischer ist, da dann das Zertifikat dann ohne Umwege von Startssl zertifiziert wird.

Eine Beleidigung sieht wohl etwas anders aus. Aber solltest du dich durch das Wort „Schwachsinn“ beleidigt fühlen, ersetze es bitte durch „unqualifizierte Aussagen“.

Zum Thema:

Ich bezog mich auf diese Aussage

„Zudem wird dort oft aufgefordert zum Zertifizieren den private key dort hochzuladen.“

Ich habe mich dort vor einiger Zeit registriert und ich wurde nicht ein einziges Mal aufgefordert irgendeinen privaten Schlüssel hochzuladen. Deine Aussage ist daher schlicht falsch.

Ich hoffe, dass ich wegen dem Link nicht automatisch blockiert werde. Auf dieser Seite steht, dass von Startssl explizit empfohlen wird dort das Schlüsselpaar erzeugen zu lassen (ja, privaten Schlüssel nicht hochladen, sondern dort erzeugen lassen, was im Endeffekt das Gleiche ist, aber so Leute wie du hacken auf kleine Fehler herum und wollen andere diffamieren (das ist eine Form von beleidigen, wenn es unbegründet ist!). Der Link folgt damach, damit ich nicht automatisch blockiert werde. Falls der Link nicht erscheint, googel (deutsches Wort! Siehe Duden.de!) nach den Begriffen „heise zertifikate startssl für lau“. In diesem Text steht auch der Hinweis zu mitm, weil du so Oberschlau sein willst und du dich damit als Unwissend darstellst (nur als Benutzer, aber nicht mit theoretischem Wissen).

– try 2

Verdammt: Ich werde ständig blockiert, nur weil ich deine vollkommen schwachsinnige Behauptung entblößen will …

Schau!

http://www.heise.de/security/a.....81280.html

Da ich blockiert werde, jetzt kurz: Für Kleinbürger war ich falsch, da der private Schlüssel nicht hoch geladen werden soll. ABER es empfiehlt eindringlich den Schlüsselpaar von ihnen erzeugen zu lassen! So viel zu deinem Schwachsinn.

Somit sind mitm-Attacken möglich, was du anscheinend nicht verstehen kannst.

Ich nutze dafür schon ewig startssl, auch gratis und 1 Jahr gültig

Startssl ist aber nur für die Hauptdomain und ungültig für Subdomains (auch wenn man die Hauptdomain besitzt).

Stimmt so nicht, ich habe ein Zertifikat für die Synology NAS von StartSSL, das auf eine Subdomains ausgestellt ist. Funktioniert einwandfrei…

Nein!

Es ist entweder für die Hauptdomain mit der Subdomain www oder nur für eine andere einzelne Subdomain einer Hauptdomain gültig. Falls dem nicht so ist, erkläre es wie es deiner Auffassung nach ist und plärre nicht schwachsinnige Beleidigungen.

Nachdem man eine Domain im System hinterlegt hat, geht man auf das Formular zum Beantragen eines Zertfikats. Dort wird man als erstes oder zweites gefragt, für welche Subdomain das Zertifikat ausgestellt werden soll.

Beispiel „example.,org“: Im Formular trage ich www ein und wähle example.org aus. Danach lädt man den CSR hoch und am Ende des Vorgangs bekommt man ein Zertifikat das auf http://www.example.org ausgestellt ist. Zusätzlich ist an diesem (und auch jedem weiteren Zertifikat, dass ich für example.org beantrage) example.org als SNI Name mit eingetragen.

Dämlicher Blocker!

Ich will deinen Schwachsinn lüften, aber dieser Blog lässt mich nicht.

Muss ein Unternehmen in den USA nicht dank des PatriotActs bei Kommunikationstechniken Hintertüren für NSA & Co. bereitstellen? Siehe LavaBit …

? Lavabit hatte nie Hintertüren. Wegen der US-Regierung musste Lavabit schließen. Ich beziehe mich dabei aus vertrauenswürdigen Informationsquellen. Evtl. habe ich diese Information übersehen, aber ich vermute, dass die dazugehörige Informationsquelle dubios ist. Da es immer sein kann, dass man sich irrt, würde ich gerne von dir Wissen, woher du deine Information angeblich haben willst.

Die Seite startssl geht bei mir nicht. Ich bekomme immer ein ssl Fehler. Sehr vertrauenswürdig ist das nicht.

Das Problem ist, dass StartSSL bereits registrierte Benutzer über ein im Browser registriertes Zertifikat authentifiziert und ggf. automatisch einloggt. Ist kein Zertifikat installiert, kann es, je nach Browser, zu einer Fehlermeldung kommen. Das ist unglücklich, weil man über die Startseite nicht auf das Registrierungsformular kommt, aber keineswegs unsicher.

Versuch es mal mit diesem Direktlink: https://www.startssl.com/?app=11&action=regform

Allerdings scheint StartSSL gerade sehr viele Anfragen zu bekommen, weshalb die Registrierung kurzzeitig deaktiviert wurde.

Das kommt auf dein Zertifikatsrepository an (oft wird dies durch die Auswahl eines anderen Browsers erreicht).

In der aktuellen c’t steht zu dem Thema auch ein Artikel.

Das Problem ist, dass man dazu Zugriff auf die Konfigurationsdateien des HTTP-Servers haben muss, da die Zertifikate dort eingetragen werden müssen.

Das ist bei kleinen Webhosting-Angeboten nicht unbedingt der Fall.