E-Mail-Hinweise im Umlauf

LastPass: Offenbar irrtümliche Hack-Warnmeldungen verunsichern Kunden

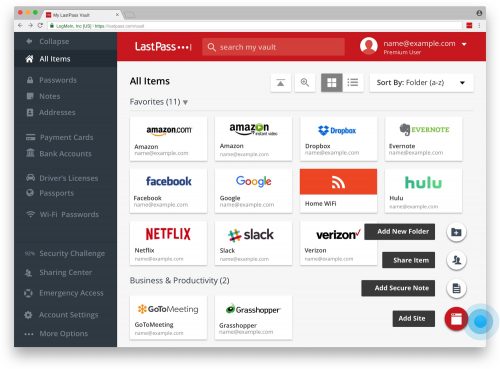

Nutzer der Kennwortverwaltung LastPass wurden durch Berichte aufgeschreckt, denen zufolge automatisierte E-Mails darauf hingewiesen haben, dass ein Anmeldeversuch von einer bislang unbekannten IP-Adresse erfolgt sei. Besonders beunruhigend war in diesem Zusammenhang die Tatsache, dass die Warnungen den Eindruck erweckten, es habe sich um einen Anmeldeversuch mit korrekten Zugangsdaten gehandelt.

Mittlerweile haben sich die Betreiber von LastPass zu den Vorfällen geäußert. In einer Stellungnahme gegenüber US-Medien heißt es, dass die per E-Mail und in den Konten von LastPass angezeigte Meldung „aller Wahrscheinlichkeit nach“ auf einem Fehler beruhe. Man habe die Berichte untersucht und keinerlei Hinweise darauf gefunden, dass Nutzerdaten etwa mittels Malware- oder Phishing-Kampagnen in falsche Hände gelangt seien. Zudem sei zu betonen, dass LastPass keinerlei Kenntnis oder Zugriff auf die Master-Passwörter seiner Kunden habe – unter anderem war nämlich auch die Vermutung geäußert worden, dass diese Daten durch eine Lücke bei LastPass selbst an die Öffentlichkeit gelangt seien.

LastPass geht von Fehlalarm aus

Der Anbieter führt weiter aus, dass man mit Blick auf die Vorfälle das integrierte Sicherheitssystem überprüfe und nachjustiere. So sei die Ursache für die an einen begrenzten Nutzerkreis geschickten Meldungen auf einen „Fehlalarm“ zurückzuführen. LastPass habe im Hintergrund verschiedene Überwachungsprozesse laufen, um beispielsweise Hacking-Versuche oder Anmeldungen von ungewöhnliche Orten aus zu registrieren und seine Nutzer diesbezüglich zu benachrichtigen.

LastPass informiert hier ausführlich über seine Sicherheitsstrategie. Nutzerkonten lassen sich über 2-Faktor-Authentifizierung absichern und die beim Anbieter gespeicherten Daten werden bereits auf dem Endgerät der Nutzer unter Verwendung von deren Master-Passwort verschlüsselt.

Das Unternehmen steht mit Blick auf die Sicherheit der von Nutzern beim ihm gespeicherten Daten nicht zum ersten Mal in den Schlagzeilen. Im Sommer 2015 wurde ein Angriff auf die Server von LastPass bekannt. Die Angreifer hatten dem Abschlussbericht zufolge dabei Zugriff auf Kundendaten wie E-Mail-Adressen oder Kennwort-Erinnerungshilfen, jedoch nicht auf die verschlüsselten Passwort-Tresore der Kunden.

Wie sieht es bei dem Apple Schlüsselbund aus, hat dort Apple den Zugang wie bei den iCloud Backups?

Früher ohne 2FA war es schlecht. Mittlerweile muss man 2FA nutzen & das ist einer der wenigen Dinge, die E2E-verschlüsselt sind. Ich weiß nicht, ob die in iOS lokale Keychain (vermutlich auch) im iCloud-Backup gespeichert ist. Dann bringt 2FA eigentlich nichts mehr. Also Backups lieber immer nur lokal verschlüsselt erstellen (aber Achtung: iTunes-Passwort dann nicht vergessen – Apple kann nicht bei Wiederherstellung helfen), um sicher zu gehen, dass die iCloud?Keychain nicht in lokaler Keychain zwischengespeichert wird und damit über Umwege doch leicht ausspioniert werden kann. Steht übrigens auf folgender seite, dessen Link in Antwort poste, da dies bestimmt automatisch eine Freigabe erfordert.

Ich gehe davon aus, dass innerhalb des iCloud-Backups der Schlüsselbund / die Keychain E2E verschlüsselt abgelegt ist. Auch alle anderen Dinge, die Apple als E2E beschreibt. Alles andere würde ja keinen Sinn machen, oder?

Ich hoffe dies zwar auch, aber gehe mit dem lokalen Backup sicher. Leider ist das auf jeden Fall nicht immer der Fall. Das sieht man z.B. an iMessage. Das mussten z.B. ein paar Deogenbarone „schmerzlich“ erfahren (wobei ich diese Schmerzen begrüße). Wenn also die Nachrichten in iMessage privat bleiben sollen, darf man kein iCloud-Backup nutzen. Wenigstens hat Apple eingestellt, dass der private schlüssel für iMessage sich ändert, sobald man iCloud-Backup deaktiviert, der sonst im iCloud-Backup ist.

Du hast wohl recht, Reborn. „Better be safe than sorry“, wie der Engländer sagt.

Lies das Verlinkte bei Apple durch. Dort sagen sie selbst, dass nach Deaktivieren des iCloud-Backups für iMessage ein neuer privater Schlüssel erzeugt wird (erst dann logischerweise sicher sein kann – hoffentlich machte Apple bei sonstiger Verschlüsselung keinen Fehler – dies reicht aber leider auch nicht, wenn so etwas wie Pegasus möglich ist … aber immerhin ist man dennoch sicherer, wenn man kein Target ist.

https://support.apple.com/en-us/HT202303

Wow, bei der Webseite sehe ich, dass Apple inzwischen für mehr Dinge E2E-Verschlüsselung verwendet. Das ist gut. Aber leider gilt das noch immer nicht für alles wie auch App-Daten, iCloud-Backups wie erwähnt und mehr.

Welchen Passwortmanager könnt Ihr empfehlen? Muss nicht kostenlos sein. Sollte wenn möglich einen nicht cloudbasierten Tresor anbieten. War eigentlich immer mit 1Password zufrieden. Aber ab Version 8 fällt ja der lokale Vault leider weg. Und etwas teuer ist es auch…

Ich nutze nur noch den iCloud Schlüsselbund. Alles andere nicht mehr.

Gegen Cloud spricht nichts, solange Tresor-Datenbank fehlerlos gut verschlüsselt ist. Auch 1password ist gut (fordert eine Schlüsseldatei für eine E2E-Verschlüsselung).

Ansonsten kann man Keepass verwenden (unter iOS & macOS Strongbox … da Firefox noch keine Passwortdrittapplikationsintegration bereitgestellt durch macOS wie iOS seit iOS 12 anbietet, muss man dort als Addon KeepassXC installieren, weshalb man für Kommunikation unter macOS auch KeepassXC laufen haben muss … ja, könnte theoretisch Strongbox ersetzen, aber Strongbox ist viel bequemer zum Handhaben der Einträge).

Achte darauf eine gute Verschlüsselungsoption beim Einrichten auszuwählen (Default glaube ich in Ordnung, außer dass man Argon2 einstellen sollte, da dies angeblich quantensicher sei), eine Schlüsseldatei erstellen (falls nicht ähnliches oder Yubikey vorhanden – zwar unbequem, aber erhöht Verschlüsselungsqualität enorm).

Ansonsten reicht z.B. ein einfacher WebDAV-Server (egal wie sicher … falls unsicher, können nur Metadaten verraten werden) reicht aus. Ich nutze von jemand anderem einen WebDAV-Server, der dies über Magentacloud hat. Und dieser funktioniert seit Jahren zuverlässig. Ob er sicher ist, das ist egal. Dann sollen sie sich am Zeichensalat erfreuen, wenn es ihnen Spaß macht.

EnPass und 1password.

Enpass, denn der lässt sich synchronisiert über win mac ios android betreiben und das auf der eigenen Cloud Infrastruktur oder auf dem iCloud Account. Das halte ich für ein sehr gelungenes Konzept. Funktioniert bei mir seit Jahren sehr gut und ist in Sachen Komfort bsp. Keepass haushoch überlegen.

Ein Aspekt, der mich auch wieder von 1Password zu Enpass gebracht hat: Eine zentrale Passwort-Cloud ist ein interessantes Angriffsziel, weil klar ist, was es zu holen gibt. Eine random Dropbox/OneDrive/Nextcloud/WebDav ist da weniger vielversprechend.

Wenn der Tresor fehlerlos gut verschlüsselt ist, ist es vollkommen egal, wer die Datenbank lesen kann. Die Sicherheit einer Cloud ist vollkommen nutzlos, wenn man eine Ende-zu-Ende-Verschlüsselung nutzt. Metadaten können sie sowieso erfassen, wenn man ein Target ist.

Wie schwierig ist es denn realistischerweise, eine Datenbank zu cracken?

Eine Datenbank? Die ist normalerweise nie verschlüsselt. ;)

Nein, Spaß beiseite, du meinst sicherlich so etwas wie eine Keepass-Datenbank …

Wie lange, kann man nicht sagen, weil es davon abhängt, wie gut man etwas konfiguriert (gesetzt den Fall, der genutzte Algorithmus hat keine immanenten oder schweren für Entschlüsselung zeitverkürzenden Fehler).

Wenn man eine Verschlüsselung wählt, dann wählt man als Konfiguration etwas aus, was nicht unnötig viel Zeit und Platz beansprucht, aber sicher ist. Bei guter Absicherung wählt man eine Konfiguration, weswegen alle Großrechner auf der Welt mind. Jahrhunderte bräuchten um die Daten zu entschlüsseln. Manche wählen wegen Schnelligkeit und Reduktion des Platzverbrauchs lieber eine schwächere, weshalb dann Großrechner auf der ganzen Welt zusammengeschaltet nur ca. 1 Jahrhundert oder etwas mehr bräuchten, um die Daten zu entschlüsseln. Für viele wie auch mich selbst würde das theoretisch reichen. Laut „Gesetz“ sind die Rechner alle 18 Monate doppelt so schnell (zwar kein natürliches, aber von jemand eine Erkenntnis, die bis jetzt seit Anfang an der CPU-Entwicklung erstaunlicherweise im Grobem immer stimmte) sollte man alleine deswegen eine deutlich höhere Verschlüsselungsstärke als die momentan nötige wählen, wenn es keine weitere CPU-Entwicklung gibt (übrigens: wegen diesem „Gesetz“ will Apple nur alle 18 Monate eine grundlegend neue M[X]-CPU vorstellen).

Eine mittlerweile immer drängendere Gefahr ist ein zukünftiger Quantencomputer. Deshalb sollte man deswegen auch mit bedacht gewisse Verschlüsselungen wählen. Manche erst in Jahrtausenden berechenbaren Entschlüsselungen können von Quantencomputern innerhalb Sekunden entschlüsselt werden. Es gibt aber auf jeden Fall quantensichere Verschlüsselungen. Welche das sind, ist bisher kaum bekannt. Bei Keepass soll Argon2 angeblich quantensicher sein. Mangels Quantencomputer kann man die praktisch nicht leicht überprüfen.

Falls bekannt wird, dass Argon2 doch nicht quantensicher ist, stecke ich auch etwas in der Sch…., da ich es verwende. Dann wechsle ich auf eine andere definitiv quantensichere Verschlüsselung und hoffe, dass bis dahin ich kein Target bin und solche Dreibuchstabenorganisation nicht meine dann alte Keepass-Datenbank in ihrer weltweit größten Datenbank zwischengelagert haben (das kam durch Snowden oder einem anderen Leak heraus, dass sie wie befürchtet tatsächlich viele Daten auf Vorrat speichern um es möglicherweise später schnell entschlüsseln zu können … wenn doch, kann man hoffen, dass ihr Heuhaufen so groß und unstrukturiert ist, dass man die Nadel im Jeuhaufen nicht mehr wieder findet … bis sie es finden, kann es jedoch sein, dass ich bis dahin den wichtigsten Teil geändert habe … nur gewisse Dinge wie der deutsche Personalausweis bleiben eigentlich ein Leben lang gültig und kann man daher kaum ändern … aber sind evtl. nicht überlebenswichtig …

tl;dr: Genau kann man es nicht sagen, aber optimalerweise so, dass dies erst nach Jahrhunderten, wenn man schon tot ist, entschlüsselt werden kann.

Theoretisch kann man alles in unter einer Sekunde entschlüsseln, wenn man den Schlüssel sofort findet. Aber genau dies ist bei gut gewählter Verschlüsselung und Verschlüsselungsphrase praktisch nahezu unmöglich, solange man darauf achtet, auch nichts bekanntes wie etwas aus den Rainbow Tables zu wählen.

Bei Keepass weiß man sicher, dass es sicher ist. Und es ist überhaupt nicht viel komfortabler als Keepass. Ich nutzte jahrelang 1password (besser als Enpass, nur etwas teurer), was deutlich bequemer als Enpass ist, da man sich nicht um Synchronisation kümmern muss. Wenn man bei Enpass sich darum kümmert, steht Keepass in nichts nach (im Gegenteil, man hat sogar noch die Freiheit unterschiedliche Apps unter macOS/iOS/Linux/Windows/Android/andere nutzen zu können, wogegen bei Enpass ist man eingeschränkt mit dem, was sie anbieten (& evtl. funktioniert ab und zu deren App nicht – eine Alternative hat man dann dort nicht, aber in Keepass schon)).

unter iOS & macOS ist 1password aber komfortabler, wenn man die Gebühren nicht scheut.

Danke schon mal für die ganzen Antworten!

Bitwarden

+1 !

… auf einem Raspi zuhause. :)

Korrektur bzgl. LastPass: Ich nutze es nicht und daher wusste ich nicht genau, wie die vorangehen. Ich meinte, der Masterpasswort wird immer in deren Webseite gegeben und geht demzufolge auch immer an den Server. https://www.lastpass.com/how-lastpass-works behauptet, dass das Passwort ni an deren Server geht. Im Browser erreichen sie dies anscheinend durch Erweiterungen/AddOns/Extensions/Plugins im Browser.

Folglich ist eine gute Ende-zu-Ende-Verschlüsselung theoretisch möglich. Praktisch ist diese Realisierung nur per Masterpasswort aber schlecht, denn fast niemand wird ein sehr kompliziertes 100 Zeichen als Masterpasswort anlegen. Deshalb ist die Idee mit einem schwer merkbaren zusätzlichen Zeichenkette (bei 1password ist es eine geheime Zeichenkette, bei Keepass kann man sich eine Schlüsseldatei erzeugen lassen, was im Texteditor prinzipiell auch eine geheime Zeichenkette ist) eine bessere Idee, weil man dann bedenkenloser eine einfacheres Masterpasswort wählen kann (meins ist ca. 30 Zeichen lang & enthält etwas veränderte Wörter, wie sie in kaum einer Rainbow Table vorkommen sollte … manche so anders & falsch, dass sie bestimmt nirgendwo anders auftauchen … aber 100%ig sicher bin ich nicht & mein Masterpasswort ist nicht maximal komplex … bequemer, wenn man für Freigabe dies des öfteren eingeben muss … theoretisch schwächtes Glied, aber Masterpasswort alleine reicht nicht zum entschlüsseln und ist daher sicherer …).

Die Schlüsseldatei/“geheime Zeichenkette“ ist natürlich unbequemer, wenn man sie bei jedem neuen Zugangsgerät auf möglichst sichere Weise zur Passwortapp (wie KeepassXC unter macOS) transferieren muss. Aber dafür kann man sicher sein, dass die für Synchronisierung in auch unsicheren Webspeichern gelagertes Tresor tatsächlich hinreichend gut verschlüsselt ist (& deshalb es egal ist, wie unsicher der Wenspeicher/die Cloud ist).