Noke Padlock nicht sicher

Bluetooth-Vorhängeschloss mit App: Wohl doch keine gute Idee

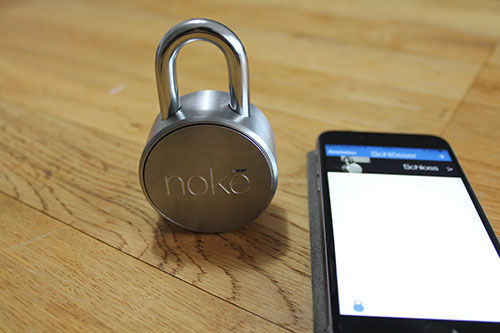

Vielleicht hat ihr unsere Besprechung des Noke Padlock im Dezember 2015 ja gelesen. Damals konnten wir uns ausführlich mit dem Vorhängeschloss auseinandersetzen, das mit einem integrierten Bluetooth-Modul und einer iOS-App ausgeliefert wird, die nicht nur das Öffnen des Stahl-Bolzens übernimmt, sondern auch die Freigabe des Schlosses im Freundes- und Familienkreis ermöglicht.

Eine Idee, der wir in unserem Fazit vor einem Jahr eine klare Absage erteilt haben. So schlossen wir unseren Artikel zum Noke Padlock mit folgendem Absatz:

ABUS Vorhängeschlösser gibt es für unter 9€, die schlüsselfreie Zahlenschloss-Variante für unter 15€. Wenn wir das nächste Mal vor der Wahl stehen, dann greifen wir hier zu und definitiv nicht zum 80€ teuren Noke, das in Deutschland vorerst exklusiv von Gravis vertrieben wird.

Eine Empfehlung, die nun auch von den Erkenntnissen des Hackers Ray gestützt wird. Dieser hat sich mit den sicherheitstechnischen Aspekten des Noke Padlock auseinandergesetzt und dem Bluetooth-Vorhängeschloss einen Vortrag auf dem diesjährigen Chaos Communication Congress „33C3“ gewidmet. Inzwischen lässt sich der gestern veröffentlichte Talk unter der Überschrift „Lockpicking in the IoT“ auf dem Videoportal des CCC nachschauen und verdient eure Aufmerksamkeit.

So lässt sich das Noke Padlock nicht nur durch einfache Eingriffe in den Datenverkehr der App manipulieren (hier können Freigabezeiten nach belieben editiert werden) auch die Verschlüsselung des Bluetooth-Signals ist schlecht umgesetzt und ermöglicht lauschenden Dritten das Abgreifen des eingesetzten Schlüssels.

Ray hat das Noke-Team bereits im April über seine Arbeiten informiert – ein fehlerbehebendes Update lässt (trotz Zusage der Macher) jedoch noch immer auf sich warten.

„Smart“ devices using BTLE, a mobile phone and the Internet are becoming more and more popular. We will be using mechanical and electronic hardware attacks, TLS MitM, BTLE sniffing and App decompilation to show why those devices and their manufacturers aren’t always that smart after all. And that even AES128 on top of the BTLE layer doesn’t have to mean „unbreakable“. Our main target will be electronic locks, but the methods shown apply to many other smart devices as well…

Meine Empörung hält sich in Grenzen. Wenn ein Wertgegenstand diesen technischen Aufwand zu betreiben wert ist, ist ohnehin ein Vorhängeschloss die falsche Wahl. Immer im Verhältnis sehen. Es ist die die Frage ob etwas sicher ist, sonder. Immer nur „wielange“.

Meine Empörung hält sich in Grenzen. Wenn ein Wertgegenstand diesen technischen Aufwand zu betreiben wert ist, ist ohnehin ein Vorhängeschloss die falsche Wahl. Immer im Verhältnis sehen. Es ist nie die Frage ob etwas sicher ist, sondern immer nur „wielange“.

Wenn immer ich irgendwo dieses Schloss abgebildet gesehen habe, dacht ich: es würde mich wundern, wenn dieses Schloss mehr wert hat, als es aussieht.

Immerhin einer der es rausgebracht hat.

Und das lässt man sich ja hier im Lande immer schwer bezahlen. Für mich ist es ehr ein Gag oder Spass. Mal was anderes,… sich von der Masse abheben, mal was neues testen.

Wenn es der Gag wert ist, dass das abgeschlossene dann weg ist…

Es gibt schon Situationen, in denen so was Sinn macht. Beispiel: Werkzeugcontainer auf Baustelle. Gepairt mit Firmenhand. Damit ist gleichzeitig überprüfbar, wer wann geöffnet/verschlossen hat. Und wenn jemand die Firma verlässt, kann man remote den Zugriff sperren.

Hast du den Artikel gelesen? Das Ding hat Sicherheitslücken. Der Hersteller wurde vor 8 Monaten darauf hingewiesen und die Sicherheitslücken bestehen weiterhin. Mehr als ein Spaßgadget ist es sicher nicht.

Wenn GaWaSch Hein von der Baustelle erstmal seine Hackerkenntnsse nutzt und das Wahnsinnschloss hackt, dann ist der Pümpel in der Werkzeugkiste nicht mehr sicher. :-)

:D

Auf der Baustelle nimmst Du den Universalschlüssel – AKA Bolzenschneider ;)

Nun ist ja aber nicht jeder ein Hacker. Ich zum Beispiel habe davon keine Ahnung.

Einen gewissen Nuten hat das Ding also schon.

Zumal die Bedienung recht komfortabel erscheint.

Muß halt jeder für sich abwägen, was das Risiko betrifft.

Für ein Vorhängeschloss welches ohnehin dafür geschaffen ist lediglich unerwünschte Blicke abzuhalten ist dieses für mein Verständnis völlig ausreichend.

Die Freigabe an die Familie für einen Kellerraum zB ist zudem praktisch, da der physische Schlüssel entfällt.

Werte deponiert man natürlich eher im Safe mit entsprechender Sicherheitsstufe.

Fürs fitnessstudio reichts allemal und der preis ist sehr ok, 99 wäre auch ok.

Amazon ist ein must für mich.

Blöd wäre es nur, wenn man es hacken könnte, aber mitsniffen ist relativ unrealistisch derzeit.

Das eigentliche Problem ist hier doch nicht, ob es wirklich sicher ist. Wie einige schon richtig erwähnten, reicht ein Bolzenschneider und weg ist die Wertsache. Nur, was schreibt man der Versicherung? Der Kellerraum war verschlossen. Wirklich! Hier, schaut her, ein völlig unversehrtes Bluetooth-Schloss…

Da muss man sich nicht wundern wenn die Versicherung nicht zahlt. Ohne Einbruchsspuren gab es auch keinen Einbruch…

Können ja den speicher auslesen, die welt entwickelt sich weiter

So einfach ist das ja leider nicht. Aber auch dir Versicherungsbranche entwickelt sich weiter, zwar langsam, aber sie machen es.

Dafür wird es sicher bald versicherungstechnische Lösungen geben. Stichwort: SmartHome. Hier haben wir doch die gleichen Probleme.

Entsprechende – zur Versicherungsleistung erforderlichen/vorausgesetzten – Einbruchspuren sind einfach nicht vorhanden

Der Preis ist heftig, aber die angesprochenen Vorhängeschlösser egal ob mit Schlüssel oder Code sind in der Preislage von mittelbegabten Einbrechern sicherlich auch leicht zu knacken. (lockpicking Videoanleitungeb gibt es zuhauf)

D.h. die sind auch potentiell nicht sicherer. Eher von mehr Menschen zu knacken als elektronische Schlösser.