„Malware als Dienstleistung“

Spionage- und Erpressungs-Tools zielen auf Mac-Nutzer

Mit MacRansom und MacSpy rücken zwei neue, auf Mac-Nutzer zielende Malware-Varianten ins Rampenlicht. Die beiden Schadprogramme können im Internet nach persönlichen Wünschen konfiguriert geordert werden. Die Programmierer bieten damit verbunden auch zusätzliche Dienstleistungen wie das Eintreiben von Erpressungsgeldern an.

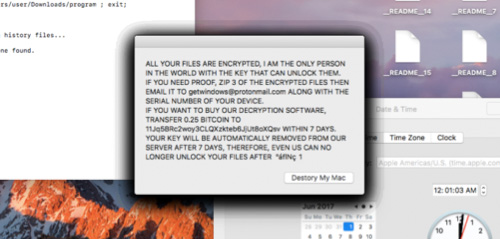

MacRansom wurde von den Sicherheitsforschern Fortinet aufgestöbert und analysiert. Die Software verschlüsselt die Festplatte eines Mac und fordert für die Freigabe einen Lösegeldbetrag per Bitcoin-Zahlung. Die Programmierer der Malware gehen damit im Darknet auf Kundenfang, bieten Käufern die Möglichkeit, Details wie den Zeitpunkt der Verschlüsselung oder den Preis für die Freischaltung festzulegen und übernehmen darüber hinaus auch die Zahlungsverwaltung. Im Werbetext zum Programm heißt es, die Software sei perfekt dazu geeignet, sich an jemand zu rächen, oder einfach nur mal schnell etwas Geld zu verdienen.

Das Fortinet-Team hat sich als potenzieller Kunde ausgegeben um das Angebot zu verifizieren und kann die Funktion des Tools bestätigen. Dessen Existenz sei ein weiteres Beispiel für die zunehmende Bedrohung durch erpresserische Malware, unabhängig vom verwendeten Betriebssystem.

MacSpy spioniert Mac-Nutzer aus

Auf ein weiteres, offensichtliche von den gleichen Programmierern entwickeltes Tool namens MacSpy weist das Sicherheitsportal AlienVault hin. Hier wird kein Geld erpresst, sondern der Mac-Besitzer ausspioniert. Die Software sei beispielsweise in der Lage, alle 30 Sekunden einen Screenshot aufzunehmen, Tastatureingaben zu protokollieren oder mit der iCloud synchronisierte Fotos abzufangen.

Wie kann man sich schützen? Beziehungsweise wie bekommt man diesen Virus? Der Anhang in einer Mail oder reicht schon der Besuch einer Internetseite?

Gute Frage.

Kurz den Text lesen Marco, Danke.

Kurz mal die Textpassage zitieren. Ein Hinweis findet sich offensichtlich nicht, wie man sich effektiv schützen kann.

Klugscheißer! Das steht da aber nicht.

Besser mal selber lesen und Fragen auch verstehen wollen, Balthasar! Danke!!!

Die Frage von marco wird keineswegs im Text beantwortet – aber einigen scheint es hier nur wichtig andere zu maßregeln und klugzuscheißen …

https://objective-see.com/blog/blog_0x1E.html

Weitere Infos findest du hier: https://objective-see.com/blog/blog_0x1E.html

Es muss irgendwas ausgeführt werden, dass dann die Malware installiert. Normalerweise hängen sich die Programme an die Installationsroutine anderer Anwendungen, meist open source. Hier hilft möglichst aus der Originalquelle zu installieren und das installations packet mit der MD5 Checksumme, die auf der Originalhomepage sein sollte, zu vergleichen.

Der Anhang einer geöffneten Mail (je nach Mailclient) und der besuch einer Webseite kann auch zur Infektion führen, ist aber unwahrscheinlicher. Dafür muss eine Sicherheitslücke in der Mailapp/dem Browser ausgenutzt werden.

Der effektivste Schutz ist ein Backup.

Diese Malware verschlüsselt heimlich im Hintergrund die Dateien. Wenn Sie fertig ist fordert sie Lösegeld.

Macht man ein reguläres Backup mit Sicherheitskopien kann man die verschlüsselten Dateien wieder mit den original Dateien aus dem Backup überschreiben.

Dazu reicht z.B. Time Machine.

Man muss aber sicher stellen, dass das Backup nicht auch angegriffen und verschlüsselt wird!

Das ist sehr wahrscheinlich, wenn es sich auf dem gleichen Rechner befindet.

Deshalb Time Machine Backup auf externe Platte, am besten auch ein Backup in einer Cloud Lösung.

(Ich selbst nutze einen MacPro mit ZFS als Backup, synchronisiere die Dateien unserer MacBooks per rsync. Bin gerade dabei das auch auf google drive hochzuladen, falls der MacPro sich ansteckt.)

Es gibt programme (Anti-Virus), die die Malware erkennen (erkennen die Signature des laufenden Processes oder der runtergelassenen Datei). Diese greifen aber nur, wenn die Malware dem Program bekannt ist.

Es gibt auch (mindestens ein) Programm, dass ungewöhnliche Prozesse erkennt. Das kann dann die Malware bei der Arbeit sein, die gerade Dateien verschlüsselt.

Das ist zwar effektiver, aber bis man reagiert können schon ein paar Dateien verschlüsselt sein.

Wenn man unvorsichtig auf „der Prozess ist ok“ klickt versagt das Program ganz.

Ich finde Backup ist die beste Lösung.

Das bringt dir alles nichts, wenn zwischen Infektion und Geldforderung eine Zeitspanne liegt, die ausreicht, auch das über TM eingespielte Backup zu infizieren.

Aber prinzipiell hast du natürlich recht: regelmäßige Backups sind Pflicht, so oder so. ;)

TM ist leider angreifbar, weil jeder auf die Mounts zugreifen kann

Klar – nichts ist bombensicher, aber nennt mit mal was besseres.

– die Backups sind automatisch betroffen, verschlüsselte Dateien werden brav als neues Backup angelegt. Infiziert wird aber nichts automatisch, wenn das Backup z.B. auf einer externen Festplatte ist werden die anderen Dateien darauf nicht auch plötzlich verschlüsselt.

– man braucht zur Reparatur natürlich eine Kopie aus einem Backup, dass alt genug ist, also vor der Verschlüsselung angelegt wurde.

TM macht hourly, daily und weekly backups und löscht bei zu wenig platz das älteste weekly. Platz wird aber nur durch neue Versionen (oder gelöschte Dateien) im Backup verbraucht. Man sollte also meist ein Backup haben, dass alt genug ist. Man kann die Infektion auch schon bemerken, wenn man auf eine verschlüsselte Datei zugreift.

– ich verlasse mich aber nicht auf tm, da ich auch ein yearly backup mache und bei speicherplatz mangel nix altes automatisch lösche (sondern kein neues Backup mache). Wenn ich dann händisch alte Backups lösche sehe ich, dass die neusten ungewöhnlich viel Änderungen enthalten und würde wahrscheinlich die Malware entdecken.

Was viel hilft. Nicht auf jeden scheiss klicken ^^

Lustiger Schlaubischlumpf du

Im Zext steht weder wie man sich infiziert noch wie man sich davor schützt

Das wären die wirklich nützlichen Informationen. Wäre schön, wenn Ihr die Meldung dahingehend ergänzen könntet.

Einfach nicht auf jeden Schrott klicken,und schau nicht soviele Pornoseiten.

Im Puff von Uranda Bupumbi steigst du doch auch nicht über jedes behaarte sich anbietende Wesen.

Schlechter Artikel ! Hier fehlen wichtige Infos! 1. Wie kann man sich schützen und 2. Wie entfernt man die Malware! Beides steht nicht im Text!

Wie schütze ich mich eurer Meinung vor so etwas am besten?

(copy/paste von https://objective-see.com/blog/blog_0x1E.html)

Though unlikely, to check if you’re infected, look for the following:

– a process named ‚.FS_Store‘ (that’s running out of (~/Library)

– a plist file: ‚~/Library/LaunchAgents/com.apple.finder.plist

In this short blog post, we tore apart OSX/MacRansom – a basic piece of macOS new ransomware. Luckily tools such as BlockBlock and RansomWhere? did their job – generally detecting the ransomware’s persistence and encryption.

Ja und wie kommt es zu sowas? Kann man sich auch irgendwie davor schützen? Was sind die Anzeichen.. Überhaupt nicht erklärt im Artikel.. schlecht

Am besten regelmäßig Backups machen, dann kann sowas auch nicht passieren. Ich gehe mal davon aus, dass sich die Software nicht von alleine installiert, sondern erst nach Admin-Passwort-Eingabe beim Installieren von Shareware/Freeware.

Kostenloser Mac Schutz: http://www.forticlient.com