Erfolgreicher Lauschangriff

Amazon Echo: Umbau zur Wanze war möglich

Ohne den Funktionsumfang des Amazon Echo zu beschneiden lassen sich einzelne Modelle des intelligenten Lautsprechers in eine daueraktive Wanze verwandeln, die ihre Mikrofon-Eingaben kontinuierlich streamen und an fremde Server übertragen kann.

Darauf macht der Security-Experte Mark Barnes, seinerseits als Sicherheitsforscher bei MWR InfoSecurity aktiv, in dem Blog-Eintrag Alexa, are you listening? aufmerksam. Beim beschriebenen Angriff handelt es sich um ein Bastelprojekt, das eher nicht in freier Wildbahn angetroffen werden dürfte, sich unter Laborbedingungen aber durchaus nachbauen lässt.

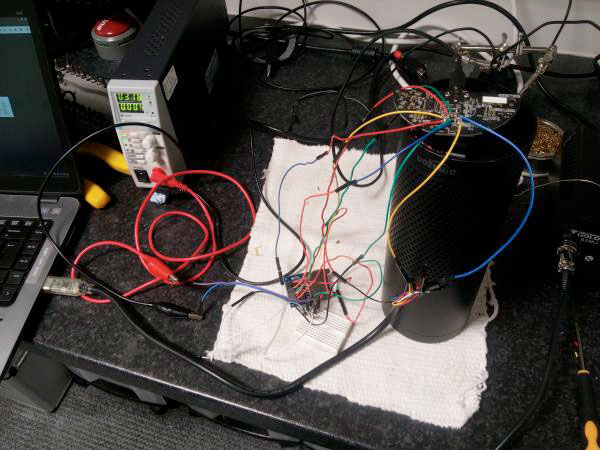

Die Voraussetzungen zum Bau der Echo-Wanze sind der physikalische Zugriff auf die verwundbaren Modelle von 2016 und ein Root-Zugang zum Basis-Betriebssystem des Lautsprechers, der auf eine Linux-Variation setzt.

Ist der Root-Zugang etabliert (laut Barnes eine „triviale Hürde“) lässt sich das Betriebssystem so manipulieren, dass die daueraktiven Mikrofone den Raum kontinuierlich belauschen.

The Amazon Echo is vulnerable to a physical attack that allows an attacker to gain a root shell on the underlying Linux operating system and install malware without leaving physical evidence of tampering. Such malware could grant an attacker persistent remote access to the device, steal customer authentication tokens, and the ability to stream live microphone audio to remote services without altering the functionality of the device.

Eine interessante Erkenntnis: Die „Hör mir nicht zu“-Taste auf der Oberseite des Echo unterbricht den Schaltkreis der verbauten Mirkofone und lässt sich auch mit entsprechenden Software-Manipulationen nicht aushebeln.

Die kurze Zusammenfassung: Echo-Einheiten, die vor 2017 verkauft wurden können unter erheblichem Zweiteinsatz zu einer Wanze umgebaut werden, die sich anschließend zum Beispiel in Hotelzimmern aufstellen lässt und, als vollfunktionaler Echo, erst mal keinen Anlass zur Skepsis bieten sollte.

Der Echo lässt sich nach aktuellem Erkenntnisstand weder aus dem Netz angreifen noch ohne physikalischen Zugriff übernehmen.

… und dafür bezahlen die Kunden auch noch Geld!

Du hast den Artikel aber schon gelesen oder?!

Bestimmt nur die Überschrift. Aber zum Flamen reicht ihm das.

Irgendein Hinterhof Kiddie überwacht euch? Wahnsinn…

Irgendeine Behörde verfolgt euch? Verdient oder nicht, Minderheit…

Amazon korreliert global gesammelte Daten von Menschengruppen. Pfff… wen juckts.

Klar…dieser „Umbau“ ging auch schon mit dem Wähltelefon in den 70/80ern…also…wayne…

Fehlt nur noch das „Erster“ vor dem … @vegiwhopper

Du benutzt Kopfhörer, wenn du mit deinem iPhone unterwegs bist? Hast dafür ernsthaft auch noch Geld ausgegeben?!

Dass auch das zum Abhören umfunktioniert werden kann, weist du ja, das hatte ich dir damals verlinkt.

Ich besitze keinen Echo, aber mir ist in dem Artikel zu viel, hätte, könnte, wäre drin, um Angst davor zu haben

So ein Quatsch… Echt? Man könnte den unter Laborbedingungen zu einer Wanze umbauen?

Das kann ich mit allem, was ein Mikro hat und eine Internetanbindung… Telefon, Handy, Mac, PC usw.

Absolut witzlos der Artikel…

Warum sollte man eine Wanze in eine Wanze umbauen?

+1 :-)

Weil vielleicht nicht nur einer mithören möchte?

Naja. Also eher eine Wanze gebaut und mit hohem Aufwand die Echo-Mikrofone integriert.

Mit diesem Aufwand baut man alles was ein Mikrophon und einen Internetzugang besitzt zu einer Wanze um. Fernseher seien da mal nur an erster Stelle genannt!

Seh diesen Artikel auch eher als Hobby Bastelei die keine reale Bedrohung darstellen.

Die können bei mir gerne zuhören, aber ich bin mir sicher das auch der Echo kein Wellensittich versteht, weil das ist der einzige der hier am Abend wenn alle zuhause sind am lautesten ist, und der steht direkt 30cm neben dem Echo.

Lasst mich wissen wenn etwas cooles der beiden den Weg nimmt…

So ein Profi…bei dem Aufwand kann man jedes Dingbums umbauen und mit passender Elektronik versehen. Fail

Mir hat sich bis heute nicht der Sinn eines solchen Echos oder alexa oder so erschlossen. Liegt wahrscheinlich daran, dass ich kein Single und Nerd bin, der mal jemanden zum Reden braucht.

Nein, liegt vermutlich daran, das du es einfach nicht verstehst.

80% der Leute mit einem Echo, die ich kenne, haben sich danach noch mehr gekauft. Aber als ich mir damals das erste iPhone gekauft habe, waren viele Leute ähnlich wie du. Die haben es nicht verstanden. Heute haben die auch ein Smartphone.

Aus meiner Sicht gibt es Konsumtrottel, die sich lange genug einreden, etwas zu brauchen und Menschen, die differenziert über einen Kauf nachdenken. Dass das Beispiel mit dem iPhone purer Blödsinn ist sollte klar sein, wenn man „Hey Siri“ als eigenstndige Funktion dem Echo gegenüberstellt. Wer nämlich das iPhone nicht nur gekauft, sondern inhaltlich verstanden hat und bedienen kann, wird Echo allerhöchstens als Nerd-Spielzeug kaufen (okay, iCloud ist ja izwischen drin). Allein deshalb, weil ein Vertrauen zu Apple und Amazon zumindest bei mir so widersprüchlich ist, wie Vegetarismus und Massentierhaltung. Wenn man also Menschen relativ plump kritisiert, sollte man vielleicht schon ein Bisschen nachdenken, was man eigentlich da schreibt. ;)

OMG BILD nachplappern und hach …ich hol mir doch keine Wanze ins Haus … Trolle … Deutschland wird seit Jahrzehnten abgehört es interessiert bestimmt wenn der Heinz auf seine Gabi steigt …. OMG XD

Mein Toastbrot kann ich wahrscheinlich mit ähnlichem Aufwand zu ner Wanze umbauen

Diese Kiste hat ein Betriebssystem. Dieses OS ist updatefähig. Also kann es wie jedes Mobiltelefon, jeder Computer usw. Gekapert werden.

Natürlich Interessiert es keine was ihr so daheim treibt.

Aber nehmt mal an, aus welchen Gründen auch immer – zur falschen Zeit am falschen Ort, irgendwelchenPostings im Netz – gerät ihr ins Blickfeld der Behörden.

Na was meint ihr, was dann passiert?

Auch bei Firmen kann so was ein Thema sein.

Wenn ich im Visier der Behörden bin, brauchen die keinen Echo um mich abzuhören…

Denkt ja hier jeder nur an sich und wie unbedeutend seine Gespräche oder Geheimnisse sind. Aber denkt doch mal an Politiker, hohe Beamte, Vorstände, Entscheider in der Wirtschaft und soweiter. Jeder dieser Personen ist mit einer potentiellen Wanzen (Gehackte Smartphones, Gehackte Rechner, Gehackte Echos etc) mindestens kontrollierbar wenn nicht sogar erpress- bzw. manipulierbar. Ich möchte nur mal an die gehackten Bundestagsrechner erinnern. Letztendlich ist derzeit keinem elektronischen Gerät zu vertrauen, das sollte man einfach im Hinterkopf haben wenn man diese Geräte nutzt. Deswegen sollten es in unser aller Interesse liegen Geräte zu nutzen die möglichst valide beweisen können das sie nicht zur unkontrollierten Überwachung genutzt werden (können). Unabhängig davon ob man etwas zu verbergen hat oder ob man total unwichtig ist und nicht zu verbergen hat.

Also… Je nachdem wer dich anhören will (oder einen Politiker, Witschaftsboss usw) lassen sich diverse Möglichkeiten finden.

In den Wohnungen und Büros ist niemand auf nen Echo usw. angewiesen.

Gerade wenn Hardwaremanipulation erforderlich ist.

Da können effektivere Wanzen direkt versteckt werden… Oder aber (je nach Lage) richtmikrophone eingesetzt werden.

Interessant werden solche Szenarien eher bei Hackerangriffen von aussen… Und hier muss man sich bisher bei keinem bekannten Assistent System sorgen machen.

Da sind Handys und Rechner leichter zu knacken…

Je nach Energieaufwand und Ressourcen, ist nahezu jeder abhörbar.

In Spitzenpolitikerkreisen wird es eher schwierig, aufgrund der Sicherheitsvorkehrungen und den regelmäßigen Securitychecks…

Die Angst des durchschnittsbürgers vor Überwachung ist allerdings lächerlich… Da gibt’s in jedem Security-Technikmarkt Geräte, die günstiger als nen Echo sind… Und sich unauffällig anbringen lassen, ohne dass das jemals einer mitbekommen würde.

Für Ermittlungsbehörden usw., wäre so ne Spielerei am Echo einfach nur Zeitverschwendung und den Aufwand nicht Wert.

In 5 Minuten verwanze ich alle Räume deiner Wohnung… Ohne an nem Echo rumzuschrauben, der ja auch nur ein Zimmer erfasst…

Ein Politiker der sich bei vertraulichen Gesprächen einen Echo in sein Zimmer stellt….?

@Hans Gut das niemand Computer oder Smartphones benutzt! Mein Kommentar bezieht sich nicht ausschließlich auf Echos.

Mit Krimineller Energie kann man Alles machen.

Auch in ein Haus einbrechen und Verwanzen.

Autos klauen usw. Usw.

Handy abhören und so weiter.

Wann hören die Ganzen Deppen auf danach zu suchen

was man alles schlecht machen kann.

Warum wird die Energie nicht genutzt um Dinge zu verbessern frag ich mich immer wieder.

Alles wird heutzutage schlecht gemacht und bemängelt.

Bor allem jede Menge Geld investiert womit man besseres machen könnte,

Ich hatte beide Echos hier, klanglich unterirdisch, um als Internet-Radio zu taugen. Wer ein iPhone hat, wird wahrscheinlich mit dem HomePod weniger enttäuscht werden. Alle diskutieren über die Überwachung, aber wenn die Qualitätsansprüche heute genügen, um damit zufrieden zu sein, ist doch die Überwachung eigentlich egal.