Einfaches und sicheres Anmelden

macOS Monterey und Safari 15 können 2FA-Verifizierungscodes erstellen

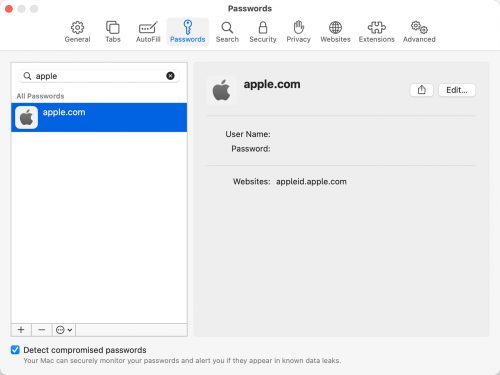

Über die Möglichkeit, mithilfe des Safari Technology Preview auch unter macOS Big Sur schon einen Blick auf die mit Safari 15 kommenden Änderungen zu werfen, haben wir bereits berichtet. Wenn ihr die Vorabversion installiert habt, öffnet ruhig auch mal die Einstellungen der neuen Safari-Version. Ihr könnt dort nämlich auch Apples neues Passwort-Management schon unter die Lupe nehmen.

Die Passwortliste an sich gibt es ja schon länger in Safari, bislang hat das ganze allerdings einen eher spartanischen und lieblosen Eindruck gemacht. Mit macOS Monterey beziehungsweise Safari 15 wird nicht nur die Darstellung ein Stück eleganter, sondern es stehen euch auch ein paar mehr Funktionen zur Verfügung – darunter die Integration von Verifizierungscodes für 2-Faktor-Anmeldungen.

Apples ins Betriebssystem integrierter Passwortmanager will damit künftig separate Anwendungen wie den Google Authenticator oder Authy ersetzen. Nutzer von 1Password sind mit dieser Arbeitsweise bereits vertraut. Apples Passwortverwaltung ist künftig in der Lage, nicht nur das benötigte Kennwort auszuspucken, sondern auch zusätzlich nötigen 2-Faktor-Codes zu generieren und direkt ins Anmeldeformular einzubinden.

Die neue Option zeigt sich, wenn ihr das Bearbeiten-Menü mit den detaillierten Einträgen zu einem gespeicherten Passwort aufruft. Dort könnt ihr für kompatible Webseiten einen bei der Account-Einrichtung erhaltenen Schlüssel oder auch QR-Code hinterlegen, der dann als Grundlage zum Erstellen der zusätzlich zum Passwort benötigten 2-Faktor-Codes dient.

Dank Integration in Apples iCloud-Passwortverwaltung steht die Funktion dann auch geräteunabhängig und sowohl auf dem Mac als auch auf Mobilgeräten mit iOS 15 beziehungsweise iPadOS 15 zur Verfügung.

Die Verbesserungen im Bereich der hauseigenen Passwortverwaltung dürften bei der Freigabe der neuen Betriebssysteme im Herbst auch die Entwickler von auf diesen Bereich spezialisierten Anwendungen zu spüren bekommen. Für nicht wenige Nutzer wird sich dann die Frage stellen, ob sie weiterhin Geld für Abo-Anwendungen wie 1Password ausgeben oder ihre Kennwortverwaltung gänzlich auf Apples iCloud-System umstellen.

Ist der Sinn nicht eigentlich zwei Geräte zu nutzen zum authentifizieren?

Wenn jemand mein Passwort erraten würde kommt er doch somit überall rein? Oder hab ich nen Denkfehler?

Das ist ein kleiner Denkfehler. 2FA heißt wortwörtlich nur 2 verschiedene Quellen, also das Wissen (Passwort) und ein vertrauenswürdiges Gerät.

Zwei Faktoren, nicht zwei Geräte.

1. Faktor: Etwas, was du weißt (Passwort)

2. Faktor: Etwas, das du besitzt (dein Rechner)

Sobald der erste Faktor den zweiten freigibt ist es kein getrennter Faktor mehr.

Das ist ein häufiger Fehler. Durch unterschiedliche Geräte wird die Authentifizierung deutlich sicherer (da reicht auch oft ein einfaches Passwort). Wenn es das gleiche Gerät ist, ist dies zwar nicht so umständlich oder unmöglich (Leute, die 2FA beim Apple-Gerät nutzen muss, aber keine zwei oder mehr halbwegs aktuelle Apple-Geräte hat), aber dann natürlich keine zusätzliche Sicherheit für das Passwort. Dann ist ein komplexeres sichereres Passwort wieder wichtig. Wozu dieser Umstand dann? Weil dann die Daten beim Hersteller sicherer gelagert sind. Das steht bei Apple selbst, dass mit dem 2FA die Passwortsicherheit zwar nicht erhöht wird, aber sie selbst nicht mehr die Daten lesen können (wie auch Eindringlinge in deren Server).

(Klar, man kann behaupten, dass Apple durch eine Funktion die Fähigkeit eingebaut hat, die Verpflichtung für 2FA auszusetzen zu können, weshalb man dem Hersteller vertrauen muss, dass sie so etwas nicht implementierten. Nur früher oder später sollte dies sowieso herauskommen und wäre ein enormer Gesichtsverlust für Apple, weshalb dies eher unwahrscheinlich erscheint.)

Kleine Korrektur, da evtl. mein erster Satz missverständlich: Dies ist ein häufiger Denkfehler. 2FA heißt lediglich zwei Faktoren Authentifizierung, aber nicht Zwei Geräte Authentifizierung.

Besteht hier nicht noch die Problematik mit dem iCloud-Backup? Dadurch hätte Apple doch auch Zugriff auf die Passwörter oder nicht? Bei separaten PW-Managern habe ich wenigstens noch ein extra Passwort, das nur ich kenne und niemand kann etwas ohne mich mit dem Tresor anfangen.

iCloud Passwörter sind E2E verschlüsselt, weshalb du auf einem neuen Gerät immer erst das Passwort eines vorhandenen Gerätes eingeben musst.

Danke, habe das wahrscheinlich mit iMessage verwechselt.

iMessage ist auch E2E verschlüsselt. Problematisch ist, wenn man iCloud Backups verwendet. Dort werden iMessage Nachrichten gespeichert und das iCloud Backup ist nicht E2E verschlüsselt.

Und wie ich heute festgestellt habe um iCloud Passwörter aktivieren zu können wurde das Apple ID Passwort, der iPad Code und das Mac Anmeldepasswort benötigt.

Für mich ist das gerade kein zweiter Faktor, wenn alles über einen Anbieter geht. Auch als Nutzer von 1Password nutze ich für den zweiten Faktor immer noch Authy. Ich werde aber Mittelfristig zu einem Security-Token wechseln

Ebenso. Alles andere wäre in meine Augen eine 1+1FA. Da könnte ich auch einfach 2 Passwörter nehmen. Würde dann auch exakt nichts sicherer machen.

Die Frage ist doch, ob es Daten von 1Password, Enpass u.ä. importieren kann. Denn die QR-Codes für 2FA habe ich nicht mehr.

Der iCloud-Passwortmanager hat nun eine Import- und Exportfunktion. Leider habe ich es nicht geschafft Passwörter aus Bitwarden zu importieren (csv und json).

In OTP Auth kann ich mir das Geheimnis für Accounts anzeigen lassen. Vielleicht geht das in anderen Apps auch.

Geht auch bei 1Password bzw. Enpass. Man muss einfach nur in den Beaebeiten-Modus, dann wird der Link oder der Zahlencode sichtbar und kann kopiert werden.

Das hat bei mir aber nich bei allen Seiten funktioniert. Einige ermitteln dann einen abweichenden Code.

Für mich nicht nachvollziehbar, wie Apple das vor dem Hintergrund der zusätzlichen Sicherheit der ZFA sieht. Wenn beide Geheimnisse, also Passwort und OTP, vom selben Gerät kommen, ist das genauso bedenklich – und damit eigentlich unzulässig – wie Onlinebanking mit nur einem Gerät. Dies verhindern die Banken aus genau den Gründen, weil die zusätzliche Sicherheit dann verloren geht, wenn Passwort und TAN vom selben Gerät stammen. Im Übrigen geht es bei der ZFA nicht um vertrauenswürdige Geräte sondern um ein zusätzliches Geheimnis, das – siehe oben – aus einer anderen Quelle stammen sollte.

Wie unter dem ersten Kommentar bereits erläutert, geht es nicht um zwei Geräte, sondern zwei Faktoren (etwas, was du weißt, und etwas, was du besitzt). Was einige Banken machen, hat also nichts mit 2FA zu tun.

Das ist richtig und genau das ist das (Sicherheits-)Problem, das daraus (doppelte Sicherheit auf einem Gerät) entsteht, wie ich so schön deutlich geschrieben habe. Auch wenn ich eine noch mehrstufigere Sicherheit einrichten würde, läuft diese weitgehend ins Leere, wenn das alles auf dem selben Gerät passiert. Hat jemand Zugriff darauf, ist auch die Sicherheit nicht mehr gewährleistet.

Also bei GLS, Commerzbank und Deutsche Bank funktioniert Online-Banking mit nur einem Gerät. Das wird dort keinesfalls versucht zu verhindern, im Gegenteil: Die beiden letztgenannten kommunizieren direkt mit ihren zugehörigen TAN-Apps auf dem selben Telefon.

Was auch völlig hirnrissig ist und in meinen Augen die Vorschrift völlig ad absurdum führt.

KeePassXC macht das schon lange sehr gut und damit steht sogar auf macOS eine OpenSource Lösung für 2FA bereit.