URLs und Kundendaten im Klartext

LastPass-Hack: Angreifer erbeuteten Namen, Rufnummern und Tresore

Die Anbieter des Passwort-Managers LastPass haben sich in ihrem Hausblog erneut zu dem kürzlich bekanntgewordenem Fremdzugriff auf die eigenen Rechenzentren geäußert und schlüsseln jetzt detailliert auf, welche Kundendaten hier genau in Mitleidenschaft gekommen sein sollen.

Angreifer erbeuteten Kunden-Tresore

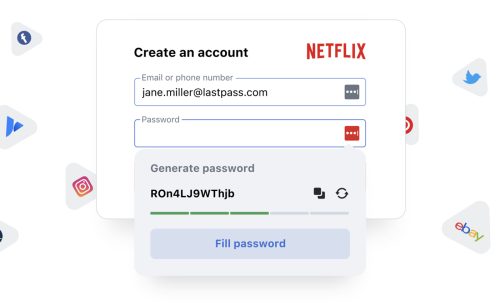

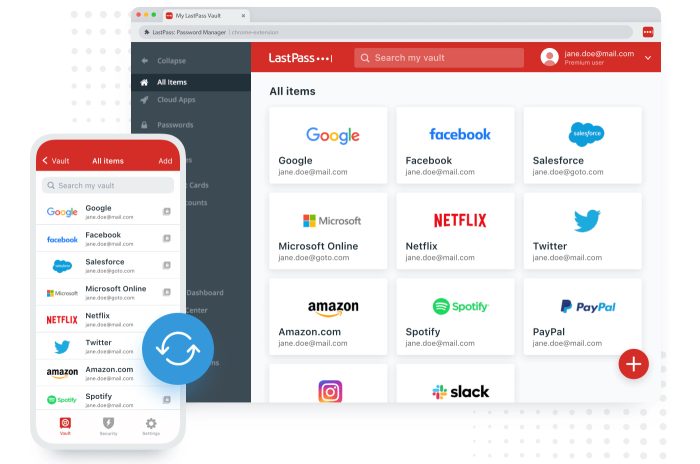

Wie viele aktuelle Passwort-Manager bietet auch LastPass eine Cloud-basierte Verwaltung von Passwörtern an, bei der Nutzer einen Verschlüsselten Tresor mit ihren Accounts, Zugangsdaten, Kreditkarteninformationen und Logins auf den Servern des Anbieters sichern und diesen mit ihren Endgeräten abrufen, bearbeiten und synchronisieren können.

Im August war es einem nicht näher bekannten Angreifer gelungen Zugriff auf Teile des LastPass-Quellcodes und weiterer Unternehmensinformationen zu erlangen. Der Angreifer soll diese Informationen anschließend dafür genutzt haben, von Mitarbeitern des Unternehmens Zugangsdaten für die LastPass-Cloud-Speicher zu erlangen.

URLs und Kundendaten im Klartext

Mit den Zugangsdaten sei es dann zu einem umfangreichen Abgriff von Nutzerdaten gekommen zu denen nicht nur Rechnungsinformationen wie E-Mail-Adressen, Klarnamen, Anschriften und Telefonnummern zählten, auch seien Kopien der Kundentresore in den Besitz des Angreifers gelangt. In diesen sind sensible Informationen wie Passwörter und Kreditkartennummern zwar grundsätzlich vollverschlüsselt, allerdings sind Teile der Tresordaten wie etwa die Webadressen der gesicherten Online-Accounts durchaus einsehbar.

Laut LastPass müssen sich Anwender, die sich an die Passwortvorgaben der Anwendung gehalten hätten, keine Sorgen über die Sicherheit der Verschlüsselten Daten machen. Beim Einsatz eines mindestens zwölf Zeichen langen Passworts seien diese weiterhin gut geschützt.

Die Kundeninformationen und URLs jedoch sind nun in fremden Händen – auf eine Entschuldigung dafür verzichtet der Text der LastPass-Anbieter.

Vollverschlüsselt und einsehbar passen für mich nicht zusammen, ist das bei anderen Anbietern auch so ?

Steht ja aber auch nirgends so. Der eine Teil ist vollverschlüsselt, der andere nicht.

Das klingt tatsächlich schief. „Kundentresore“ klingt wie der verschlüsselte Teil der Kundendaten. Wenn sich innerhalb dieser Kundentresore erschliessbare Informationen wie URLs oder Namen der Webseiten befinden, könnte das die Verschlüsselung entscheidend schwächen (Known-Plaintext-Attack). Als Betroffener würde ich hoffen, dass es sich nicht wirklich um Kundentresore handelt, sondern dass nur die Passwörter selbst verschlüsselt wurden.

Wieso verschlüsselt man nicht einfach alles?

Ich habe meine zwar woanders, aber wenn das genauso läuft…

… nix wie weg :)

Weil sie über die Kenntnis der wichtigen URLs Cache generieren, z.B. Nutzungsverhalten über den Passwortabruf.

Cache generieren ^^

Ich verstehe nich wieso man immer noch bei Lastpass ist. Die haben gefühlt jährlich solche Probleme..

Sind gratis und os übergreifend einfach mit das beste/komfortabelste was es aufm Markt gibt.

Das sagte sich wohl auch der Hacker

1Password hat zwar ein Abo Modell, dennoch finde ich persönlich es komfortabler als LastPass

Wieder das leidige Thema:

Sicherheit <-> Kompfort

Ist etwas sicher, ist es nicht komfortabel. Ist etwas komfortabel ist es nicht sicher.

Man bewegt sich immer eher in die eine oder eher in die andere Richtung.

Meine Strategie ist KeePassXC lokal, manuell synchronisiert mit den NAS. Zugriff von außen per VPN zum NAS und manuell aufs iPhone synchronisiert. Auf dem iPhone mit KeePass Touch ebenfalls rein lokal.

Zwar auch nicht frei von Risiken, dafür aber sicherer als eine Cloud-basierte Lösung. Zudem noch günstiger. Allerdings weniger Komfortabel.

Sicher und komfortabel müssen sich nicht ausschließen, aber genau das ist der heilige Gral. Wer technologisch hohe Sicherheit und hohen Komfort bieten kann, der ist vorn.

Ich persönlich mag Bitwarden/Vaultwarden. Vaultwarden, da Selfhosting möglich ist.

Wer seine Daten, egal welcher Art, in fremde Hände gibt geht das Risiko ein. Es gibt keine 100% Sicherheit. Die letzten Jahre zeigen das es auch große Unternehmen treffen kann.

Ich nutze KeePass lokal verschlüsselt und zusätzlich auf Bitlocker Laufwerk.

Und das ist auch nicht sicherer. Gefühlt vielleicht, ja. Aber real, nein.

Wie kommst du zu dieser Erkentniss?

Weil auch Dein privates Netz unsicher und potenziell bedroht ist.

Die „großen“ Anbieter bei denen viele Daten zu holen sind werden allerdings eher angegriffen da sie lukrativer für kriminelle sind. Wenn man dann noch seine Keepass Datei z.B. dem Yubikey sichert hat der Hacker nichts von der Datei.

Welche Verschlüsselung verwendet KeePass? Welche Verschlüsselung verwendet Bitlocker? Wie sind die Forschungsergebnisse im Bezug auf dieser Doppel-Verschlüsselung? Verstärkt es die Sicherheit, schwächt es sie oder bleibt sie gleich? Insofern hier keine validen Daten vorliegen, sollte man eher davon ausgehen, dass die Sicherheit geschwächt wird. Zudem, wie sieht es sonst so aus? Ist der Cache auch verschlüsselt?

Und du denkst wirklich die Daten sind in deinen Händen zu 100% sicher?

Definitiv ist Lastpass, 1Password oder jede andere Cloud-basierte Lösung ein attraktives Ziel für jeden Hacker, denn der weiss, dass dort extrem wertvolle Daten zu holen sind. Dagegen ist es für Hacker extrem unattraktiv einen beliebigen normalen 0815-User anzugreifen, denn die Wahrscheinlichkeit, dass dort was zu holen ist, ist gering, und wenn, hat man nur einen und nicht zig tausend, den man erpressen kann. Es lohnt sich daher nicht.

Damit ist der eigene Rechner vermutlich langfristig tatsächlich deutlich sicherer als jede Cloud-Lösung, erst recht, wenn man einigermaßen Ahnung hat und auf Sicherheit achtet.

Ich bin zwar seit ein paar Monaten von dort weg, meine Daten werden trotzdem abgegriffen worden sein. Die Kundendaten im Klartext in Kombination mit den Web-Acconts im Klartext gibt ja ein umfassendes Bild von mir.

Spear-Phishing-Mails, wo bleibt ihr?!

Was für ein Daten-GAU. Wäre ich nur noch früher von dort weg, aber durch die frühere, sehr offene Kommunikation bei Unregelmäßigkeiten, blieb ich treuer Kunde.

Ich habe gerade noch mal geschaut, ob ich mein Konto dort vor einigen Jahren auch wirklich gelöscht habe.

In der Tat, das ist ein MEGA Daten-Gau. Man würde vermuten, nach all den Vorfällen, die dort in Vergangenheit passiert sind, LastPass daraus gelernt hätte. Sieht wohl nicht danach aus.

Im Prinzip musst du doch für jeden Account deine Passwörter ändern, 2-FA Phrases abändern, oder?

Ja genau das solltest du tun, da du nicht weißt ob und wann dein Tresor abgegriffen und entschlüsselt wurde.

Da Lastpass ein mindestens 12-stelliges Masterpassword mit Groß-/Kleinbuchstaben und Zahlen vorraussetzt, sollte jedes Passwort, das nicht gerade in einem Wörterbuch vorkommt, nicht mehrfach benutzt wird und nicht durch social-engineering erkundbar ist, für die nächsten Millionen Jahre sicher sein. Immerhin bedient man sich den salts und anderen Härtungsmaßnahmen.

Mein Masterpasswort ist über 50 Zeichen lang, benutzt den kompletten Zeichenvorrat und kann eventuell von Außerirdischen geknackt werden, die sich für uns minore Spezies aber nicht interessieren. Desweiteren benutze ich für derart neuralgische Dienste immer eine eindeutige eMail-Adresse, sodaß Phishing-Mails als solche erkennbar sein werden.

Bei meinem Passwort-Manager-Umzug nach dem Vorfall im August habe ich alle Passwörter (bei knapp 400 Accounts eine Herkules-Aufgabe für mehrere Wochenenden) geändert, dabei ausschließlich zufällig generierte und – sofern möglich – 2FA aktiviert. Bei den neuralgischen Diensten wie Google, Microsoft, eMail-Anbieter etc. wird 2FA explizit mit Yubikey und entsprechender App genutzt und nicht mit SMS o.ä. Augenwischerei.

Es bleibt ein unwohles Gefühl, daß jemand meinen Namen und Anschrift und die Seiten kennt, auf denen ich mich registriert habe. Das könnte u.U. jemanden erpressbar machen.

Was passiert eigentlich bei Apples iCloud Synchronisation? Dient das nur dazu, Daten auf verschiedenen Geröte identisch zu halten oder speichert Apple die Daten in seiner Cloud auch?

Ich denke speziell an die Passwortverwaltung iPin?

Irgendwie müssen die Daten ja von A nach B kommen – mit anderen Worten: Ja, die liegen auch in der iCloud. Die NSA will ja auch was davon haben … Und auch in Zukunft ist AES128 mit Sicherheit auch kein Hindernis für die NSA …

Dass iCloud nur mit 128 Bit verschlüsselt werden soll habe ich hier jetzt schon öfter gelesen, kann das zu aber nichts finden. Hättest du vielleicht einen Link für mich? Danke!

Danke!

Wenn die NSA dein Gegner ist hast du ein ganz anderes Problem als deine verschlüsselten Daten in der iCloud. Selbst wenn deine Daten maximal verschlüsselt wären, haben solche Dreibuchstabendienste Mittel und Wege deine Geräte direkt anzugreifen und somit an deine Daten zu kommen bevor diese verschlüsselt hochgeladen werden. Die realistische Bedrohung ist also nicht die NSA sondern Cyberkriminelle die es auf deine Daten abgesehen haben.

Nutze EnPass und habe die Daten im Sync auf OneDrive.

Frage an alle Spezialisten hier:

– kann ich den OneDrive Tresor auch nutzen um die EnPass Datei darin abzulegen. Funktioniert das auch noch?

– Wie verschlüsselt ihr den Container im Laufwerk, in dem alle Daten abgelegt werden auf die bspw. EnPass zugreift?

– oder ist das Doppelmoppel und bringt nichts??

Danke für einen Tipp :-)

Am besten die Passwortdatei gar nicht in die Cloud, egal welche. Verwende z.B. Synchthing zum synchronisieren.

Doppelmoppel ist sinnlos und verkompliziert doch das alles nur. Für deine Zugänge zu Onlinebanking, Netflix und co ist dieser Aufwand völlig unnötig. Solange du kein Geheimnisträger bist reicht die „einfache“ Verschlüsselung vollkommen aus. Ich persönlich vertraue meinen Tresor auch der Cloud an, aber meide Passwortdienste wo die Tresore in deren Cloud liegen (wie bspw. Lastpass) da das natürlich extrem lohnende Ziele für Kriminelle sind. Aber am Ende sollen deine Passwörter sicher und für dich verfügbar sein, also spricht nichts dagegen den verschlüsselten Tresor im OneDrive, iCloud oder wo auch immer zu speichern. Meide aber rein Cloud-basierte Passwortmanager wo du den Tresor nicht in deine Cloud verlagern kannst.

++

Kann der Hacker jetzt die noch verschlüsselten Passworte irgendwie „mitlesen“ wenn er die zugehörige Internetadressen jetzt kennt?

Ich habe ein kleines DinA6 Heft wo alle meine Zugangsdaten, Passwörter vermerkt sind. Das Teil liegt geschützt im hauseigenen Tresor. Sollte mir irgendwann mal was zustoßen haben meine Verwandte darauf Zugriff und können auch meine Online Aktivitäten abwickeln.

Und wenn du dich mal einloggst bei einem Dienst holst Du dann das Heft immer aus dem Tresor? Hoffentlich hast Du dann auch alle Kameras abgeschaltet nicht das einer heimlich Fotos von dem Heft macht.

Ich kann mir vieles gut merken. Es ist auch eine Übungssache das Gehirn in dieser Beziehung zu trainieren. Von daher nein. Ich muss nicht für jedes Kennwort mein Heftchen zur Hand nehmen.

Wenn dir solche Anbieter wie in der Meldung genannt sicherer sind, dann soll es so sein.

Glückwunsch wenn Du das kannst! Bei 20+ Diensten und zufälligen Passwörtern mit mind. 12-20 Zeichen kann ich das leider nicht (mehr). Ich habe nicht geschrieben das ich diese Anbieter verwenden und werde auch sicher nicht meine Passwortdatei bei denen oder 1Password in die Cloud legen.

Geschichten aus dem Paulaner Garten. Niemand kann sich mehr als, sagen wir mal ca. 10 und da bin ich schon wohlwollend, zufällig generierte Passwörter mit 12-20 Zeichen, inklusive Sonderzeichen merken. Ansonsten bitte bei Wetten Dass…! Anmelden.

Niemand hat gesagt, dass man sich alle Passwörter merken soll und kann. Die wichtigsten und am meisten benutzten habe ich mir gemerkt. Der Rest steht im Heft.

Ich bezweifle das du dir unzählige 16-64 stellige Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen merken kannst. Du darfst natürlich mit deinen Passwörtern umgehen wie du willst, allerdings widerspricht dein Herangehensweise jeder Best-practice Empfehlung von Sicherheitsexperten.

Meine Persönlichen Daten wurden nicht abgegriffen und sind nicht im Umlauf. Von daher ist es mir wurscht was selbsternannte Sicherheitsexperten so empfehlen.

Und noch mal für dich. Wo habe ich geschrieben, dass ich mir alle Passwörter merke? Mutter Natur hat uns von Haus aus mit einem Hochleistungscomputer ausgestattet, der wenn traniert und gefordert locker neben dem Gehweg zur Schule, die Hausnummer deines Hauses, mehrere Passwörter merken kann.

Ich bin schon auch der Meinung, dass das physische Aufschreiben von Passwörtern und sichere (!) aufbewahren nicht von vornherein schlecht ist. Da kann immerhin kein Hacker online ran.

Ich habe das recht lange Passwort für den Passwort Store meiner Passwort Manager App in Zettel Form in meinem Zuhause untergebracht. (Zudem bin ich Single und wohne allein). Den Store kann ich am iPhone nach Entsperrung per Touch ID per PIN Eingabe anschauen. Wenn ich auf den Store außerhalb dieses iPhones zugreifen will, benötige ich die Daten auf dem Zettel. Das ist für meine Begriffe sicher genug.

Und die Kunden werden nur über einen englischsprachigen Blog darüber informiert? Ich denke viele bekommen das gar nicht mit und werden sich demnächst nur wundern was mit ihren Accounts alles passiert…

Warum gibt man seine Passwörter jemand anderes (cloud)?

Bequemlichkeit! Ob die auch ihrem netten Nachbarn die Ersparnisse zur Obhut überlassen würden?

Cooler Vergleich. Dann hast du sicher auch all dein Geld in bar zuhause. Du würdest ja nie einer privatwirtschaftlichen Firma (Bank) so etwas anvertrauen.

Mein Geld ist bei der Sparkasse oder Bank Staatlich abgesichert. Sind meine Daten bei diesen Anbieter/Passwort-Mangern in ähnlicher Form abgesichert? Nein sind sich nicht. Sie sind also genauso sicher wie wenn ich sie zur Obhut meinem Nachbarn geben würde.

Klar wenn die Ersparnisse eine verschlüsselte Kopie sind dann darf auch der nette Nachbar darauf aufpassen.

Na dann, Frohes Fest!

Früher war ich bei 1Passwort, bis sie diese Cloud-Kacke eingeführt haben. LastPass hat nun den Präzedenzfall geschaffen und gezeigt, dass die Sicherheit in der Cloud nicht unbedingt gewährleistet ist. Und selbst wenn 1Password eine Vollverschlüsselung bietet, eine Garantie, dass die Tresore nicht in Fremde Hände kommen, können sie nicht liefern. Und wer den Tresor hat, kann sich daran nach Belieben versuchen. Aktuell mag die Verschlüsselung sicher sein, aber wie sieht es beim Passwort aus oder wie sieht es in 20 oder 30 Jahren aus? Je nachdem, was man mit den Daten vor hat, muss man ggf. nur warten.

Genau so ist es.

1Password mit der Zwangscloud bei 1P kommt für mich nicht in Frage.